Kablosuz ağlar en basit tanımıyla, noktadan noktaya veya bir ağ yapısı şeklinde bağlantı sağlayan teknolojidir. Kablosuz ağların kablolu ağlardan ayıran en önemli özelliği ise iletim ortamı olarak havayı kullanmasıdır. Kablosuz ağlardaki güvenlik riskleri kablolu ağlardaki risklerle aynıdır fakat bunlara iletim ortamı olarak hava kullanmaktan kaynaklanan yeni riskler de eklenmiştir. Sinyalin havanın götürebildiği yere kadar gidebilmesi ve muhtemel veri hırsızlığı saldırılarına açık olması, kablosuz iletişim sistemlerindeki veri güvenliğini, bilgisayar sistemlerinin güvenli biçimde kullanılmasını ve organizasyonların en önemli varlığı haline gelen bilginin en iyi şekilde korunmasını sağlamak da önem kazanmaktadır [1]. Kablosuz ortamlarda , güvenlik risklerini azaltmak ve iletişimin hava ortamında kontrolsüz bir şekilde gerçekleştiği WLAN sistemlerinde güvenliği sağlayabilmek ve kablosuz ağ kullanıcıları için daha fazla esneklik sağlamak için IEEE, 2001 yılı Haziran ayında 802.1X protokolünü tanıtmıştır[2]. Bu makalede 802.1X ile kablosuz ağlarda port bazlı erişim kontrolü anlatılacaktır.

IEEE 802.1X STANDARDI

802.1X, başlangıçta 3Com, HP ve Microsoft tarafından geliştirilmiş IEEE tarafından Ocak 1999 tanınmıştır. Haziran 2001’de ise IEEE tarafından 802.1X-2001 olarak onaylanmıştır. 2001’de ki standarda amaç ağa bağlanan yetkisiz cihazların erişimini önlemektir[3]. Bu sistemde 802.1X-2001’e göre denetimli ve denetimsiz olmak üzere iki tür port vardır. “LAN üzerinden EAP” veya “EAPOL” olarak bilinen IEEE 802 üzerinde Genişletilebilir Kimlik Doğrulama Protokolü (EAP) kapsüllemesini tanımlar. EAPOL, 802.1X-2001’de IEEE 802.3 Kablolu ağlar için tasarlanmıştır ancak 802.1X-2004 içerisinde Fiber Distributed Data Interface (ISO 9314-2) ve IEEE 802.11 wireless gibi diğer IEEE 802 LAN teknolojilerine de uygun hale getirilmiştir.

EAPOL protokolü ayrıca yerel LAN segmenti üzerinden noktadan noktaya şifreleme ve kimlik tespit hizmetine destek vermek için 802.1X-2010 içerisinde IEEE 802.1AR (Secure Device Identity, DevID) ve IEEE 802.1AE (“MACsec”) ile birlikte kullanılacak şekilde güncellenmiştir[4].

802.1X

802.1X kablolu ve kablosuz ağlarda ağa bağlanan cihazların kimlik doğrulama ve yetkilendirmesine olanak sağlayan port tabanlı ağ erişim denetimini sağlayan IEEE standardıdır. 802.1X standardı ile ağ portuna bağlanan bir cihazın 2. katmanda kimlik doğrulama yapılarak ağa dahil olmasına izin verilir. Kimlik doğrulama başarısız olursa o port erişime kapatılır. Kimlik doğrulama sırasında EAP (Extensible Authentication Protocol) yöntemi kullanılır. Bu şekilde ağ erişimi isteyen cihazdan doğrulama yapan mekanizmaya kadar kullanıcı bilgilerin sürekli şifreli gitmesi sağlanır[4].

Avantajları:

- IEEE standardı ve üretici bağımsız çalışmaktadır.

- Ağın güvenliğini sağlar.

- Birden fazla doğrulama mekanizmasını destekler.

- Kablolu ve kablosuz ağlarda çalışır.

- Farklı cihaz türlerini destekler (Laptop,Telefon,Printer,vb)

- Uç noktalar ile ağ anahtarları / erişim noktaları arasında iletilen mesajların şifrelenmesine izin verir, böylece davetsiz misafirlerin ağa girerek kimlik doğrulama bilgilerini almasını zorlaştırır.

- Halka açık yerlerde ağ noktaları olan şirketler için yararlıdır ve kablosuz ağlar ve halka açık yerler durumunda çok kullanışlıdır.

Örneğin, misafirler için ayrı VLAN’lara sahip olmaya olanak tanır ve ağa bağlanır bağlanmaz, kendilerine yalnızca internet erişimi gibi politikalar uygulanarak ağ kaynaklarına sınırlı erişim verilebilir. Rol tabanlı erişim kontrolü yapılır. Kimlik doğrulama ve ağ erişim yönetimi merkezileştirilmiştir

802.1X Bileşenleri

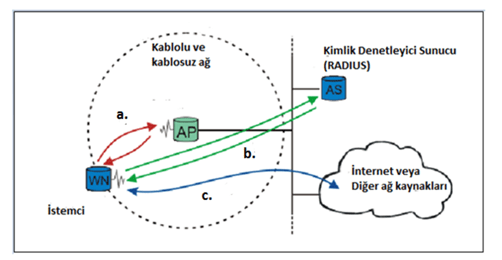

IEEE 802.1X standardının 3 tane bileşeni vardır. Bunlar İstemci (Supplicant), Kimlik Denetleyici (Authenticator) ve Kimlik Doğrulama Sunucusu (Authentication Server)’dur.

- İstemci (Supplicant)

802.1X standardı istemciyi “bir noktadan-noktaya LAN parçasının bir ucunda bulunan ve diğer ucundaki kimlik denetleyici tarafından kimliği doğrulanacak olan varlık” olarak tanımlamaktadır. Bu bir kablosuz dizüstü bilgisayarı, bir avuçiçi bilgisayarı veya bir masaüstü bilgisayarı kimi durumlarda da bir anahtarlama cihazı olabilir. İstemci ağa bağlanmak isteyen bir aygıttır ve 802.1X kimlik doğrulama işleminin öznesi durumundadır. İstemci normalde doğrudan kimlik doğrulayıcı sunucusuna değil erişim noktasına bağlıdır.

- Kimlik Denetleyici (Authenticator)

Kimlik denetleyici genellikle bir kablosuz erişim noktası veya bir anahtarlama cihazıdır. Kimlik denetleyici istemciye hizmet sunan ve istemcinin kimliğini doğrulamasına 802.1X standardına göre, yardımcı olan bir cihazdır. Kimlik denetleyici basitçe, kimlik doğrulama sunucusu ile istemci arasındaki kimlik doğrulama bilgi trafiğinin ileri ve geri taşınmasını sağlayan, istemci tarafındaki bir ara cihaz yada proxy gibi çalışır. Bütün işlem istemci ile kimlik doğrulama sunucusu arasında gerçekleştiğinden dolayı kimlik denetleyicinin, çok güçlü olmasına gerek yoktur. Bazı kimlik denetleyiciler birden fazla kimlik doğrulama sunucusuyla çalışacak şekilde yapılandırılabilirler. Bu durumda normalde kimlik denetleyici bir sunucuyla konuşacak ve birincil sunucunun düşmesi durumunda diğer sunucuyla konuşmaya geçecektir. Bu sistemin çok daha yüksek bir verimle kullanılmasını sağlayacaktır ancak kimlik doğrulama sunucularının sürekli senkronize olmaları gerekmektedir.

- Kimlik Denetleyici Sunucusu (Authentication Server)

Kimlik denetleyici sunucusu, kimlik doğrulama, izin verme ve hesap tutma (AAA) işlemlerini yapan gerçek cihazdır. Sunucu istemcinin kimliğine bakarak kimlik denetleyici tarafından sağlanan servislere erişip erişmeyeceğini onaylar. 802.1X standardı hangi kimlik doğrulama sunucusunu kullanılacağını belirtmez. O, sistemi kuran kişinin tercihindedir. İstemciden kimlik bilgilerini istemek ve bu bilgileri veri tabanındaki verilerle karşılaştırarak kimliği doğrulamak ya da gelen talepler geçersiz ise bu istekleri sonlandırmak kimlik doğrulama sunucusunun görevidir[1].

802.1X Çalışma Prensibi

Çalışma sırasında aşağıdaki adımlar gerçekleşir:

- Yeni bir istemci (supplicant) cihaz ya da kullanıcı bir yerel ağ kaynağına erişmek isterse, denetleyici cihaz (authenticator), istemci cihazın ya da kullanıcının kimlik bilgilerini ister. Cihazın ya da kullanıcının kimliği doğrulanmadan EAP’den başka hiçbir akışa izin verilmez, bu durumda port kapalıdır. İstemcide kimlik olarak kullanıcı adı ile birlikte PAP veya CHAP tarafından doğrulaması yapılacak kullanıcı parolası kullanılır. Kimlik şifrelenmeden açık bir şekilde gönderildiği için kötü niyetli bir dinleyici kullanıcının kimliğini öğrenebilir. O zaman “Kimlik saklama” (EN – Identity hiding) kullanılır. Şifrelenmiş TLS tüneli kurulmadan gerçek kimlik gönderilmez.

- İstemci tarafından kimlik gönderildikten sonra kimlik kanıtlama süreci başlar. İstemci ve denetleyici cihaz arasında kullanılan protokol EAP olup, EAP kaplamalı yerel ağdır (EAPOL). Denetleyici cihaz EAP iletilerini RADIUS biçimine yeniden dönüştürür ve kimlik denetleyici sunucuya aktarır. Kimlik kanıtlama süresince, denetleyici cihaz, sadece istemci cihaz ile kimlik kanıtlama sunucusu arasında paketleri nakleder. Kimlik kanıtlama süreci tamamlandığında kimlik kanıtlama sunucusu başarı (veya doğrulama başarısız olursa, başarısızlık) iletisi gönderir ve denetleyici cihaz, istemci cihazın bağlı bulunduğu portu istemci erişimi için açar.

- Başarılı bir kimlik kanıtlamadan sonra istemci cihaz yetkisi bulunan diğer yerel ağ kaynaklarına ya da internete erişmeye hak kazanır[5].

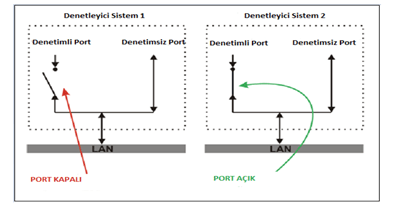

Bu güvenli bağlantı yöntemine port tabanlı kimlik kanıtlama denilmektedir. Çünkü, Kimlik kanıtlayıcı cihaz hem denetimli hem de denetimsiz portlarla uğraşır. Denetimli port ve denetimsiz port mantıksal varlıklardır (sanal portlar); ama yerel ağa aynı fiziksel bağlantıyı kullanırlar. Bu yapı Şekil 2’de gösterilmiştir.

Kimlik kanıtlama yapılmadan önce sadece denetimsiz port “açıktır”. Bu port üzerinden sadece EAPOL trafiğinin geçişine izin verilir İstemci kimliği kanıtlandıktan sonra, denetimli port açılır ve diğer yerel ağ kaynaklarına erişim hakkı verilir.

Genişletilebilir Kimlik Kanıtlama Protokolü (Exensible Authentication Protocol – EAP)

Genişletilebilir kimlik kanıtlama protokolü, EAP, RFC 3748 ile tanımlanan bir kimlik kanıtlama iletim protokolüdür. Tek başına bir kimlik kanıtlama yöntemi olmayıp kimlik kanıtlama sürecinde, kimlik kanıtlama sunucusu ile istemci arasında geçen ve tarafların hangi kimlik kanıtlama yöntemini kullanacaklarını belirler[5].

802.1X’in kullanıcı doğrulama işlemi boyunca noktadan noktaya iletim katmanı üzerinde IP’ye ihtiyaç duymadan genel bir çerçevede kimlik tanımlama sistemi olan EAP’i kullanır.

EAP, 3. katmanın kullanılamadığı durumlarda 2. katmanı kullanarak kimlik doğrulaması yapmak için dizayn edilmiştir. Kimlik sorgulamasının güvenli olarak yapılmasını sağlayacak sınırlılıkta paket taşır. Ayrıca diğer protokollerden farklı olarak kimlik doğrulama istemci tarafından değil kimlik denetleyici tarafından başlatılır. Kimlik denetleyicinin akıllı bir cihaz olmasına, denetlemeyi sağlayan algoritmayı anlamasına gerek yoktur. İşlemleri istemci ve kimlik doğrulama sunucusu yapar. Kimlik denetleyici; sunucu için hangi porta gidileceğini gösteren bir geçiş noktası özelliği taşır. Bu özelliğinden dolayı 802.1X, tipik olarak küçük ve hafızası az ve işlemci gücü düşük olan kablosuz erişim için idealdir. EAP’ın farklı alanlarda kullanımı, güvenlik sorunu gibi nedenlerden dolayı EAP için birçok algoritma geliştirilmiştir[6].

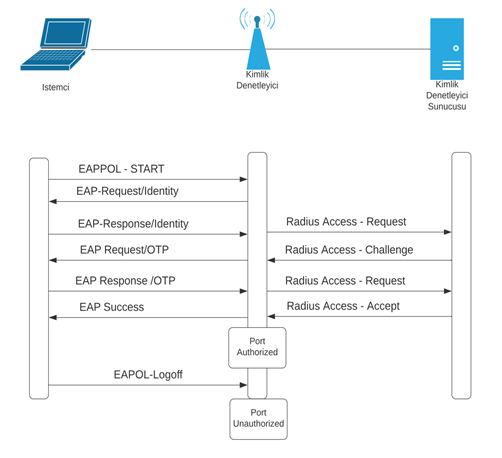

EAP’ın çalışma şekli şöyledir:

- İstemci kimlik denetleyici’ye EAPPOL Start çerçevesi gönderir.

- Kimlik doğrulaması yapmak isteyen istemci ve kimlik denetleyici sunucusu arasında bulunan denetleyici cihaz, bağlantı durumunda istemciye EAP Request / Identity paketi göndererek kendisini tanıtmasını ister.

- İstemci, kimliğini tanıtan EAP-Talep/Kimlik paketi ile cevap verir.

- Kimlik denetleyici Radius Request paketini kimlik denetleyici sunucusuna enkapsüle edilerek gönderilir.

- Kimlik denetleyici sunucusu, denetleyiciye şifreli token sistemi gibi bir davetiye atar.

- Kimlik denetleyici bu paketi açıp EAPOL içerisinde istemciye gönderir.

- İstemci davetiyeye denetleyici üzerinden cevap gönderir. Kimlik denetleyici bu paketi Kimlik denetleyici sunucusuna gönderir.

- Eğer istemci gerekli kullanıcı tanımına ve haklarına sahipse, sunucunun gönderdiği doğrulayıcı mesaj denetleyicinin istemciye LAN’a erişim izni vermesiyle sonuçlanır.

LEAP (Lightweight EAP)

Cisco tarafından geliştirilmiş bir protokol olan LEAP’te AP’ler kullanıcıların kimlik denetimlerini bir RADIUS (Remote Authentication In User Server/Service) üzerinden gerçekleştirirler. Kimlik denetimi için kullanıcı adı ve şifre kullanılır. LEAP ayrıca WEP’i kullanarak veri güvenliğini de sağlar. Her kablozuz ağ kullanıcısı için dinamik olarak RADIUS sunucu tarafından bir WPA anahtarı üretilir. Böylece kullanıcı bazlı veri güvenliği sağlanmış olur[7].

EAP-TLS

EAP-TLS metodu, güvenli kimlik denetimi için TLS ( Transport Layer Security) protokolünü kullanır. TLS’in temeli güvenli web oturumları sağlamak için kullanılan SSL (Security Socket Layer) protokolüne dayanır. EAP-TLS kimlik denetimi için dijital sertifikaları kullanır. Bu yüzden her AP’nin ve her kullanıcının sertifika otoritesi tarafından üretilmiş bir sertifikaya ihtiyacı vardır.

EAP-TLS sunucu, kullanıcıyı her yeniden kimlik denetiminden geçmeye zorladığında otomatik olarak WEP anahtarı üreterek veri güvenliğini de sağlar. Kimlik denetiminden geçen her kullanıcı için TLS oturum anahtarı, WEP anahtarını üretmek için kullanılır ve veri güvenliği sağlanır[7].

EAP-TTLS

EAP-TTLS (Tunneled Transport Layer Security) TTLS, Funk Software’in öncülük ettiği, IEFT standardı olan, TLS’nin istemci sertifikası ihtiyacını ortadan kaldırmak için geliştirilen, kimlik denetleme (diğeri PEAP’dir) yönteminden biridir. TTLS, istemci ile kimlik denetleme sunucusu arasında kurulan SSL tünelini kullanarak güvenli bir biçimde kimlikleri iletebilir.

EAP-TLS’e alternatif olan TTLS kimlik denetim sisteminde kimlik doğrulama bilgisinin güvenli bir şekilde iletilebilmesi için istemci ile sunucu arasında TLS ile şifreli bir oturum oluşturulur. Sorgulama ve yanıt paketleri, herkese açık olmayan TLS şifreli bir kanal üzerinden gönderilir. Bunun için sucunu için tek bir anahtar çifti oluşturulur. İstemci rastgele oluşturduğu anahtarı kendi public anahtarı ile şifreleyip sunucuya yollar. Bundan sonraki haberleşme bu yeni ortak anahtar ile simetrik şifreleme ile devam eder.

TTLS, çoklu yetki talep mekanizmalarını (PAP, CHAP, MS-CHAPv1, MS-CHAPv2, PAP/Token Card or EAP) destekleyebilir. TTLS, RADIUS protokolünde kullanılanla aynı olan “Attribute Value Pairs” (AVPs) değişimi yolu ile farklı kimlik denetleme yöntemleri uygulayabilir. PAP, CHAP, MS-CHAPv1 gibi az güvenlikli kimlik doğrulama metodları kullanıyor olması ise güvenlik seviyesini düşüren bir özelliktir.

TTLS’nin TLS’ye göre diğer bir avantajı; bilginin kurulan tünel üzerinden sunucuya gönderilirken, kullanıcı kimliğinin dışarıdan dinleyenlere açık olmamasıdır. TTLS, çok güvenli olarak dikkate alınır ve birçok ticari uygulama tarafından uygulanır. Bununla beraber, 802. 11 kimlik denetim yöntemi tarafından kapsanmaz. TLS’ten farklı olarak sadece sunucu bazlı sertifika kullanır ve doğrulama işlemini şifrelenmiş, güvenli bir tünelin (encrypted tunnel) içinden geçirerek yapar[8]

EAP-MD5

EAP- MD5, kimlik doğrulama işlemi içim ağa erişecek kullanıcının kullanıcı ismi ve şifresine gereksinim duyar noktadan noktaya bağlantı chap protokolü ile benzerlik gösterir. Kimlik doğrulama işleminde kullanıcının şifresi veri tabanında açık metin olarak kayıt altına alınmaktadır. İstemci, kullanıcı ismi ve şifresi MD5 algoritması ile tekrar şifreleyip kimlik kanıtlama sunucusuna iletir. Kimlik kanıtlama sunucusu kullanıcının kimliğini doğrulamak için veri tabanında açık metin olarak kayıt altına alınmış bilgi ile MD5 algoritması ile şifrelenmiş veriyi karşılaştırır karşılaştırma sonucunda doğrula sağlanır ise kullanıcı kimliği kanıtlanarak sisteme dâhil olur. MD5 algoritması sözlük saldırı gibi yöntemlere zayıftır belirli bir tekrardan sonra algoritma kırılabilmekte ve kullanıcı verileri başka birinin eline geçebilmektedir. Ayrıca MD5 algoritmasında anahtar üretimi mevcut değildir belirli bir süre sistemi analiz eden kullanıcılar tarafından sisteme erişimi kanıtlanmıştır[9].

PEAP (Prorected EAP)

PEAP’te de EAP-TLS’te olduğu gibi kimlik denetimi için TLS oturumu temel alınır. Fakat PEAP’te dijital sertifikaya sadece kimlik denetimi sunucusunda gerek duyulur. Kullanıcılar kimlik denetiminden geçmek için MSCHAPv2’yi(Microsoft Challenge Handshake Authentication Protocol version 2) kullanırlar[7].

EAP FAST ( EAP Flexible Authentication via Secure Tunneling)

EAP-FAST, Cisco tarafından geliştirilmiş bir protokoldür. Yönetimsel karışıklıkları azalttığı için esnek bir protokoldür. Kullanıcıların dijital sertifikalar kullanmasına ve güçlü şifre kurallarına gerek yoktur.

EAP-FAST ile kimlik denetim sunucusu ve kullanıcı arasında güvenli bir tünel oluşturulur. Tüneli oluşturmak için PAC (Protected Access Crediental) adında bir referansa ihtiyaç duyular. PAC bir PAC sunucusu vasıtasıyla veya EAP-FAST fazlarında dinamik olarak oluşturulabilir. Tünel bir kez kurulduğunda, kullanıcılar kullanıcı adı ve şifreleriyle kimlik denetiminden geçerler [7].

MSCHAPv2

Kullanıcı kimlik doğrulaması, sertifikalar veya akıllı kartlar yerine parola tabanlı kimlik bilgileri kullanılarak gerçekleştirilir. PEAP-MSCHAPv2 kimlik doğrulamasının başarılı olması için, istemcinin sunucu sertifikasını inceledikten sonra kimlik doğrulama sunucusuna güvenmesi gerekir. İstemcinin kimlik doğrulama sunucusuna güvenmesi için, sunucu sertifikasını yayımlayan sertifika yetkilisinin (CA), istemci bilgisayarlardaki Güvenilen Kök Sertifika Yetkilileri sertifika deposunda kendine ait bir sertifikası olması gerekir[9].

Radius (Remote Authentication Dial-in User Service)

RADIUS (Remote Authentication Dial-in User Service) sunucular uzaktan bağlanan kullanıcılar için kullanıcı ismi-şifre doğrulama (authentication), raporlama/erişim süresi (accounting) ve yetkilendirme (authorization) işlemlerini yapar. Livingston Enterprise tarafından geliştirilmiş, daha sonra da IETF RFC 2865 ve RFC 2866 ile standardize edilmiştir. RADIUS client-server modeli tabanlıdır ve mesaj değişimi UDP protokolü ile gerçekleşir. Network Access Server (NAS), RADIUS kullanıcısı olarak davranır ve kullanıcı isteğini RADIUS server’a aktarır. Diğer RADIUS kullanıcıları wireless access point, routerler ve switchler olabilmektedir. Kullanıcı ve server arasındaki iletişim private key ile şifrelendirilmiş şekilde gerçekleştirilir, bu sayede şifre asla network üzerinden gönderilmez. Eğer şifreler uyuşmazsa bağlantı sonlandırılır. RADIUS serverlar farklı databaselere (örneğin SQL, LDAP) entegre edilebilir authentication methodları kullanır. RADIUS standardı ilk olarak authentication ve accounting paketleri için UDP 1645 ve 1646 portlarını kullanır. Fakat daha sonra RADIUS standart grubu 1812 ve 1813 portlarını atanmıştır[10].

LDAP Lightweight Directory Access Protocol

LDAP (Lightweight Directory Access Protocol) Hafif Dizin Erişim Protokolü) bir dizin servisi standardıdır. Genel olarak bu dizin ifadesi LDAP’in yapısı ve içerdiği bilgi itibari ile “veritabanı” olarak adlandırılmaktadır. Dizin ifadesi aslında dizinin içerdiği belirli bir sıradaki her bir nesne hakkında bilgi veren bir liste seklinde açıklanmaktadır. LDAP istemcisi LDAP için yazılmış ve LDAP istemcisinin içine gömülmüş API (Application Programming Interface) vasıtasıyla aradığı bilginin formatını oluşturarak TCP/IP vasıtasıyla dizin sunucusuna gönderir. Bu isteği alan dizin sunucusu bu isteği dizini içeren veriyi sorgulayarak gerekli bilgiyi yine aynı yolla istemciye gönderir[8].

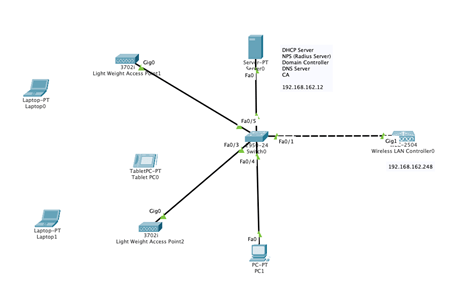

Cisco Wireless Lan Controller ve Windows NPS ile 802.1X Uygulaması

Bu uygulama da Cisco firmasına ait Wireless Lan Controler ve RADIUS sunucusu olarak Microsoft Ağ İlkesi sunucusu (Network Policy Server) ile Microsoft Challenge Handshake Authentication Protocol (MS-CHAP) sürüm 2 kimlik doğrulamasına sahip Korumalı Genişletilebilir Kimlik Doğrulama Protokolü (PEAP) için örnek bir yapılandırma anlatılmıştır.

Kullanılan bileşenler:

- Cisco Wireless Controller

- Cisco Aioronet Access Point

- Windows Server 2016 üzerinde Network Policy Server NPS, Certificate Authority (CA), dynamic host control protocol (DHCP), and Domain Name System (DNS) rolleri. (Servis kurulumları anlatılacaktır servis detayları için önceden bilgi sahip olmak gerekmektedir) Windows role’leri tek bir sunucuya yapılmıştır istenirse dağıtık mimaride de kurulabilir.

Cisco Wireless Lan Controller ile 802.1X topolojisi Şekil 4 Cisco WLC 802.1X uygulama topolojisi gösterilmiştir.

Network: 192.168.162.0/24

Radius Server (NPS): 192.168.162.12

DHCP Server : 192.168.162.12

DNS Server: 192.168.162.12

LDAP/Domain Controller: 192.168.162.12

Cisco WLC: 192.168.162.248

Cisco Access Point : 192.168.162.10

Microsoft Windows Server 2016 Etki Alanı Denetleyicisi (Active Directory) Kurulum Adımları

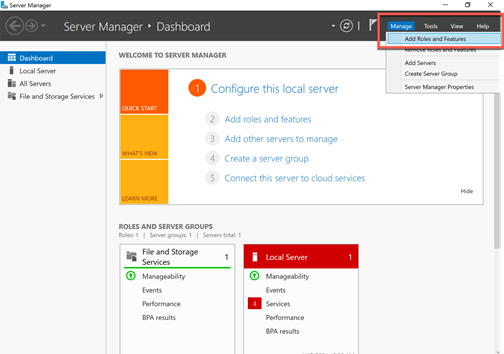

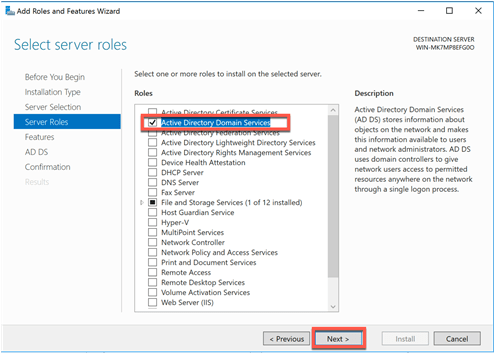

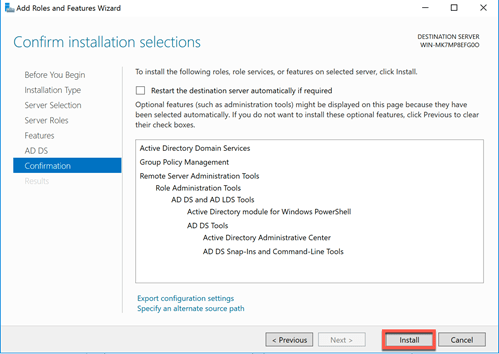

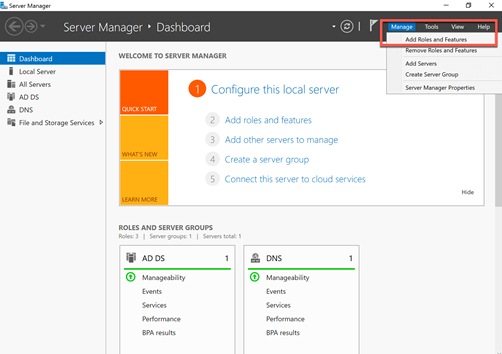

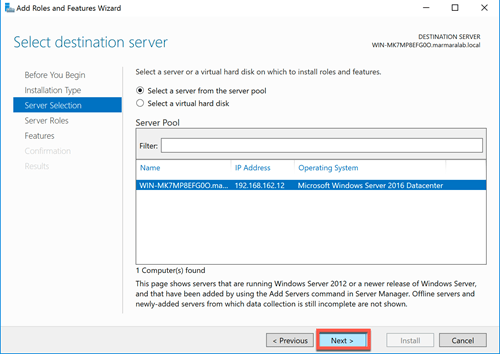

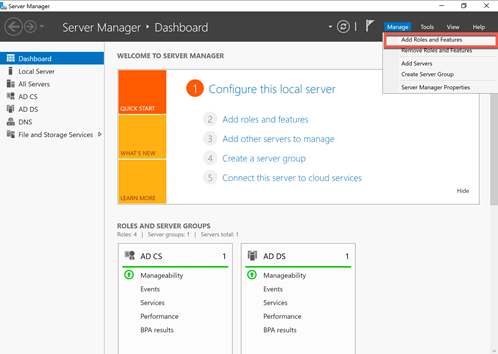

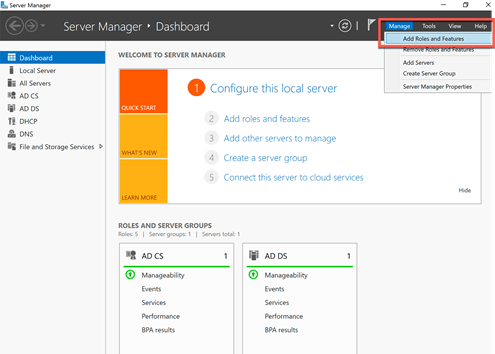

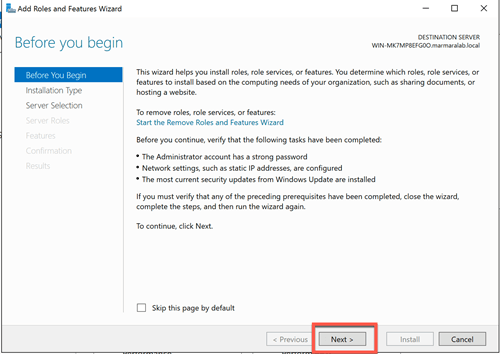

Server Manager > Manage > Add Roles And Features seçilir.

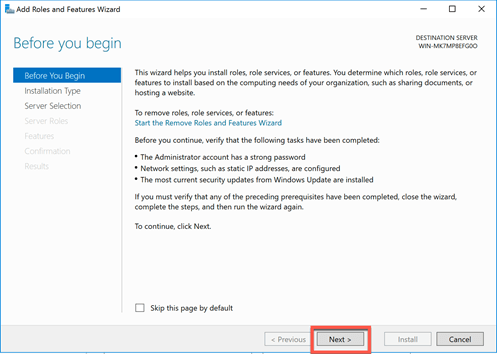

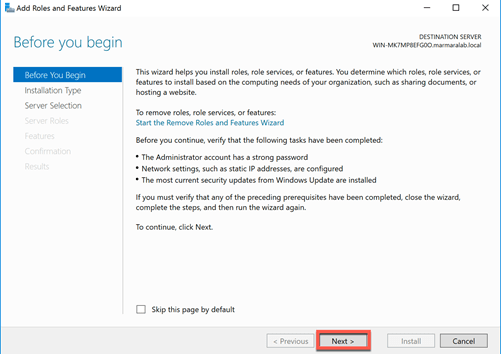

Next seçilerek kuruluma devam edilir.

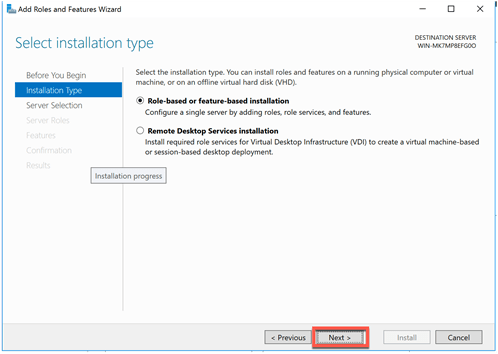

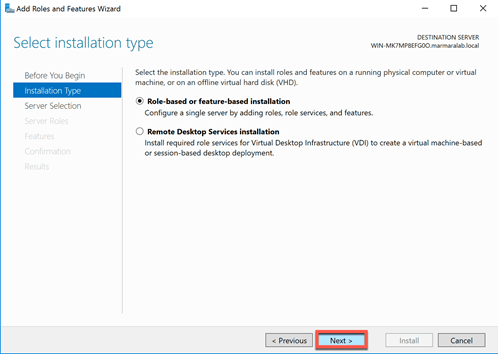

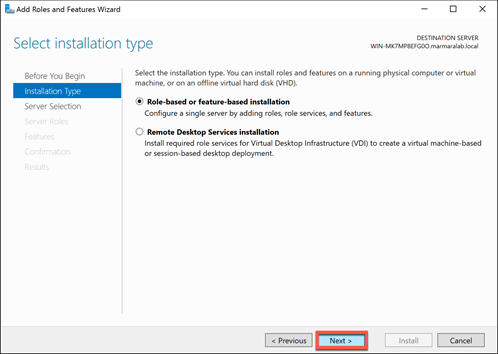

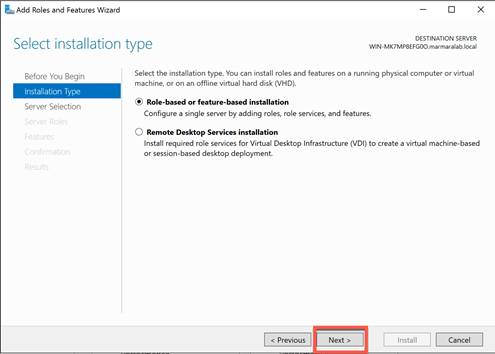

Role-base or feature bases installation seçilerek Next seçilerek kuruluma devam edilir.

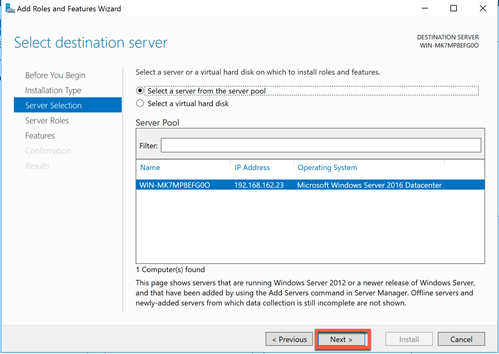

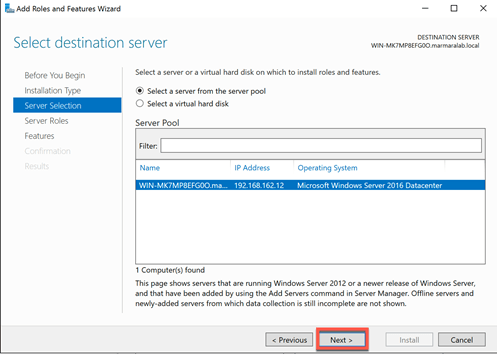

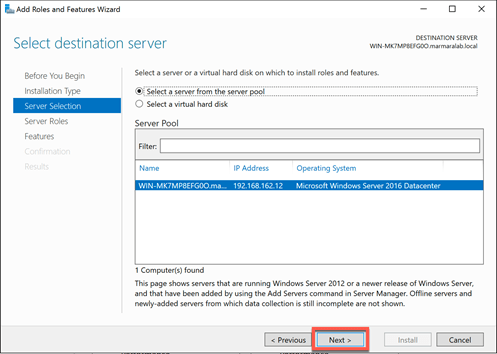

Next seçilerek kuruluma devam edilir.

Select Role bölümünde “Active Directory Domain Services” seçilir. Next seçilerek kuruluma devam edilir.

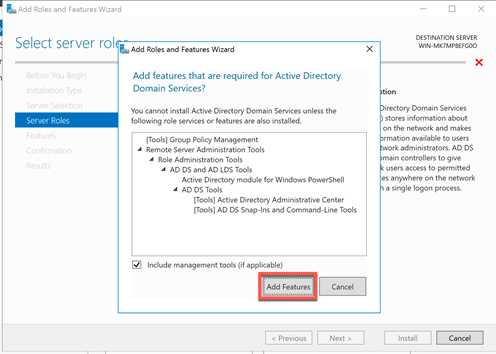

Add Features seçilir.

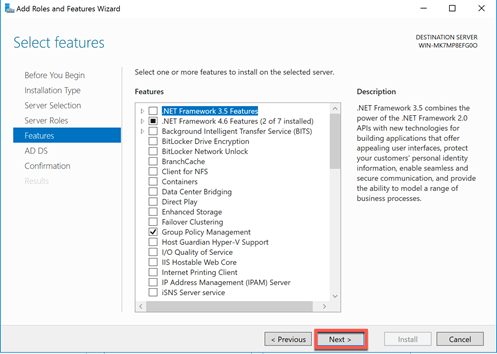

Next seçilerek kuruluma devam edilir.

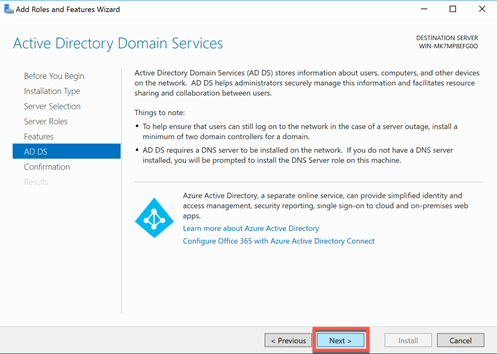

Next seçilerek kuruluma devam edilir.

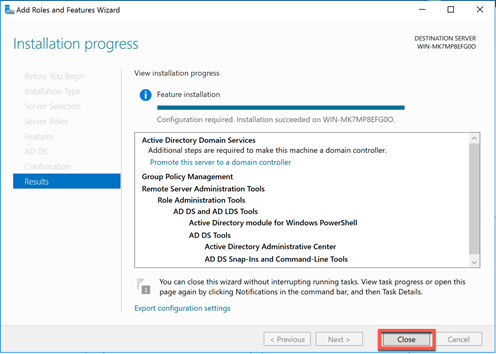

Install seçilerek Active Directory servisinin kurulumu başlatılır.

Feature Installation succeeded olursa olarak kurulum tamamlanmıştır.

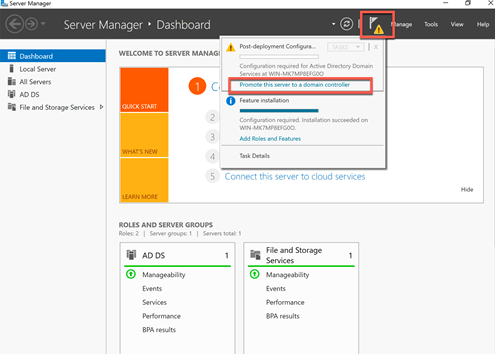

Microsoft Windows Server 2016 Etki Alanı Denetleyicisi (Active Directory) Yapılandırma Adımları

Server Manager bölümünden “Promote this server to a domain controller” tıklayınız

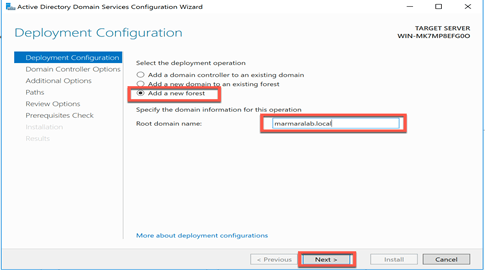

Deploymen Configuration’da “Add a new forest” seçilir. Root domain name bölümüne kullanılacak olan domain adını yazılır. Next seçilerek yapılandırmaya devam edilir.

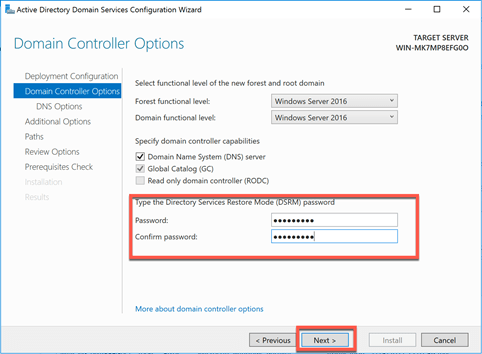

Active Directory Restore Mode parolası belirlenir. Next seçilerek yapılandırmaya devam edilir.

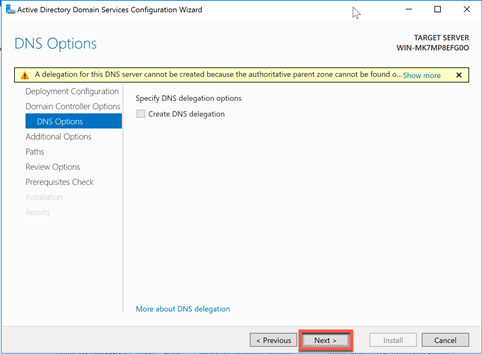

DNS kurulumunun da Active Directory yapılandırmasıyla yapılacaktır. Next seçilerek yapılandırmaya devam edilir.

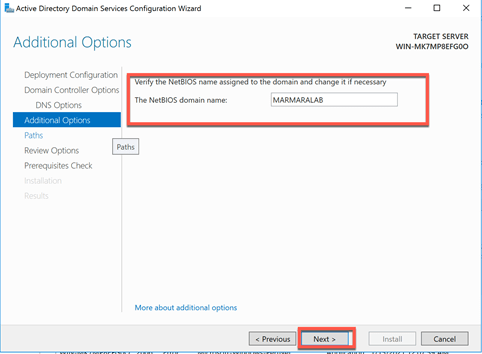

NetBIOS domain name otomatik olarak gelecektir. Next seçilerek yapılandırmaya devam edilir.

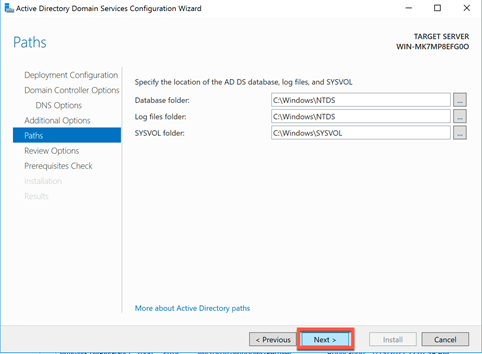

Konfigürasyon dosyalarının hangi dizine kurulacağını seçiyoruz. Next seçilerek yapılandırmaya devam edilir.

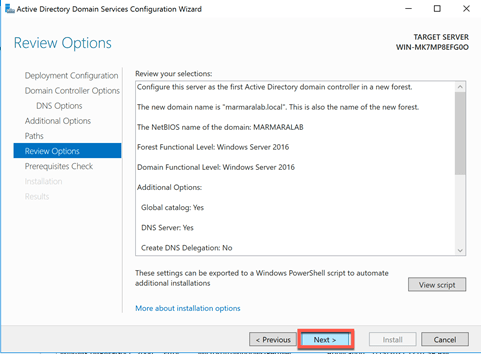

Yaptığımız konfigürasyonları kontrol edilerek herhangi bir sorun yoksa Next seçilerek yapılandırmaya devam edilir.

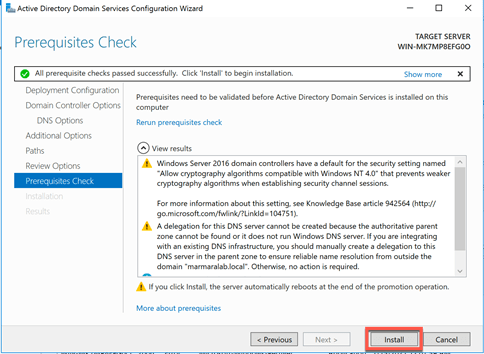

Şekil 21. Active Directory Yapılandırma

Ön koşullar kontrol edilir. Herhangi bir eksik yoksa Install diyerek kurulum tamamlanır.

Microsoft Windows Server 2016 Sertifika Sunucusu Kurulum Adımları

Server Manager > Manage > Add Roles And Features seçilir.

Next seçilerek kuruluma devam edilir.

Role-base or feature bases installation seçilir. Next seçilerek kuruluma devam edilir.

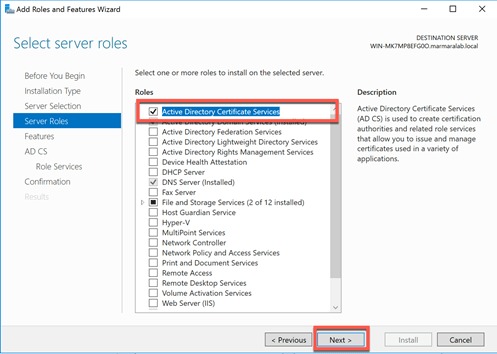

Next seçilerek kuruluma devam edilir.

Server Role bölümünden “Active Directory Certificate Services” seçilir. Next seçilerek kuruluma devam edilir.

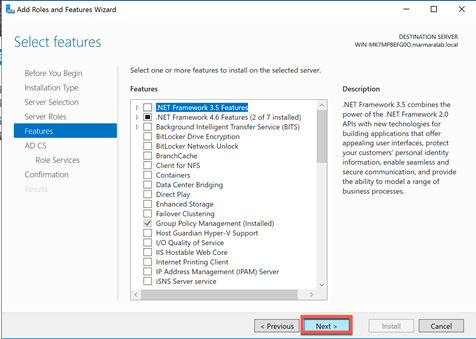

Next seçilerek kuruluma devam edilir.

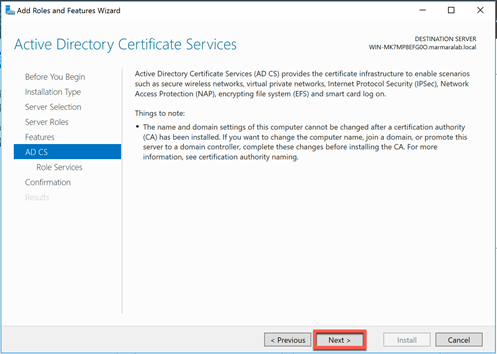

Next seçilerek kuruluma devam edilir.

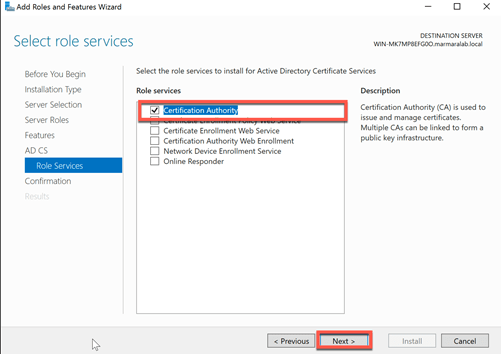

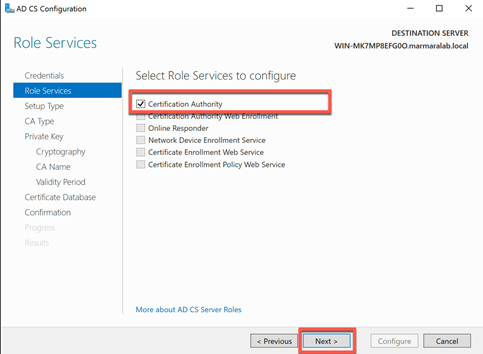

Role Servislerinden “Certificate Authority” seçilir. Next seçilerek kuruluma devam edilir.

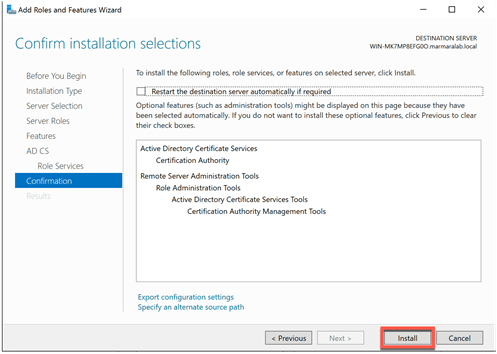

Install seçilerek kurulum başlatılır.

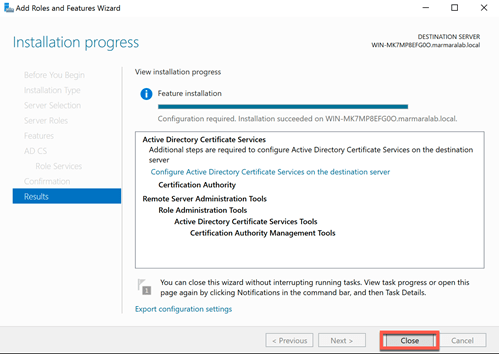

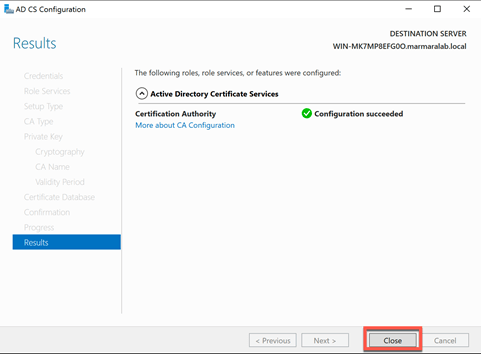

Sertifika Server kurulumu tamamlanmıştır.

Microsoft Windows Server 2016 Sertifika Server Yapılandırma Adımları

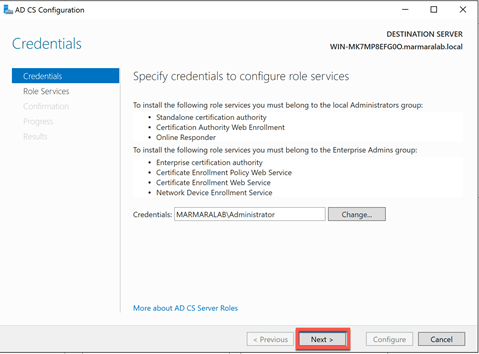

Server Manager bölümünden “Configure Active Directory Certificate Services”” seçilir.

Credential bölümünden Domain Admin yetkisine sahip kullanıcısı seçilir. Next seçilerek yapılandırmaya devam edilir.

Role Servislerinden “Certification Authority” seçilir. Next seçilerek yapılandırmaya devam edilir.

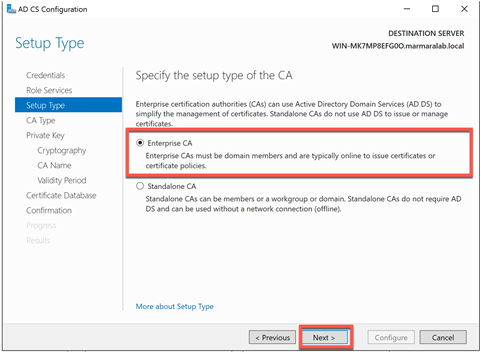

Setup Type bölümünde “Enterprise CA” seçilir. Next seçilerek yapılandırmaya devam edilir.

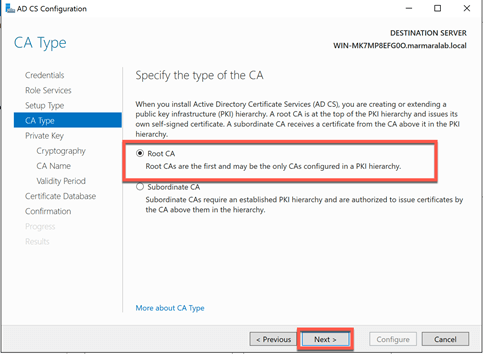

Root CA seçilir. Next seçilerek yapılandırmaya devam edilir.

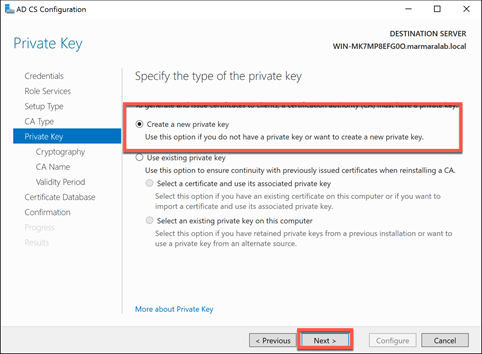

Private Key oluşturmak için “Create a new private key” seçilir. Next seçilerek yapılandırmaya devam edilir.

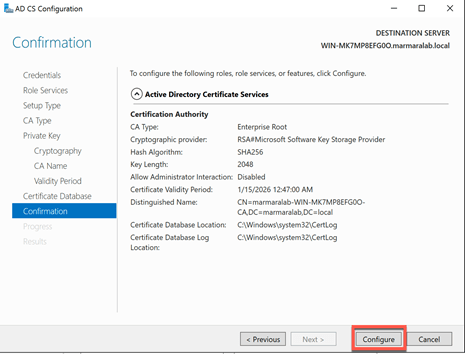

Oluşturulacak serfikanın hash algoritması SHA-256 seçilir. Key uzunluğu 2048 olarak ayarlanır. Next seçilerek yapılandırmaya devam edilir.

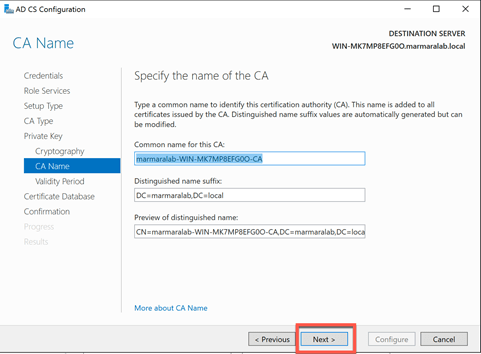

Sertifika sunucusu common name kontrol edilir. Next seçilerek yapılandırmaya devam edilir.

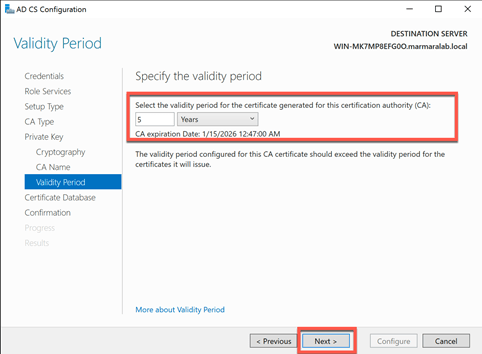

Root Sertifika yenileme süresi 5 yıl olarak seçilir. Next seçilerek yapılandırmaya devam edilir.

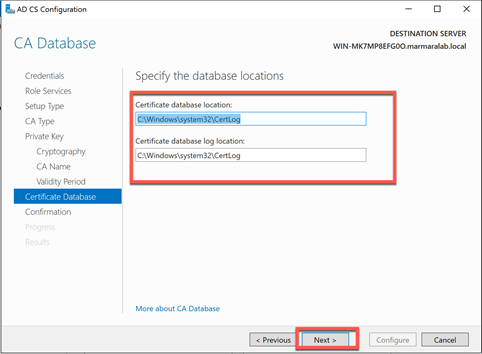

Sertikanın veritabanın kurulacağı dosya dizini seçilir. Next seçilerek yapılandırmaya devam edilir.

Configure seçilerek yapılandırma tamamlanır.

Microsoft Windows Server 2016 DHCP Server Kurulum Adımları

İstemcilerin otomatik olarak IP alabilmeleri için DHCP sunucu gerekmektedir. Bunun için DHCP Server rolelerini sunucuya ekleyeceğiz. Bu rolleri isterseniz farklı sunuculara da verebilirsiniz.

Server Manager > Manage > Add Roles And Features seçilir.

Next seçilerek kuruluma devam edilir.

Next seçilerek kuruluma devam edilir.

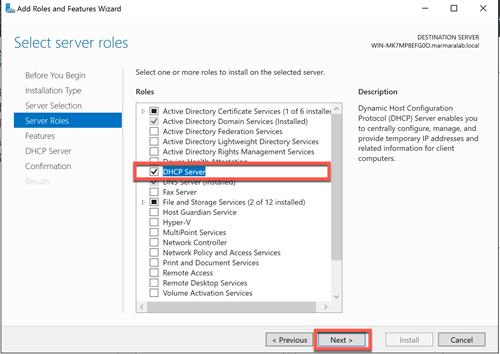

Server Role bölümünde DHCP Server seçilir. Next seçilerek kuruluma devam edilir.

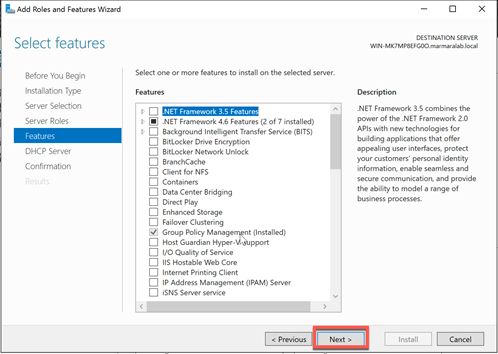

Next seçilerek kuruluma devam edilir.

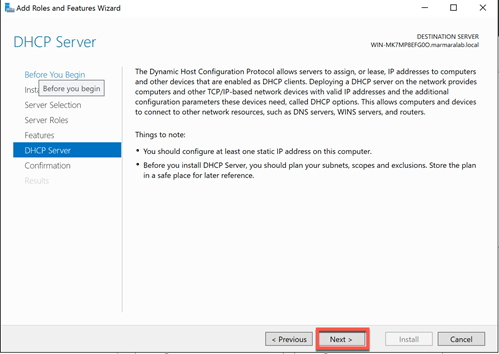

Next seçilerek kuruluma devam edilir.

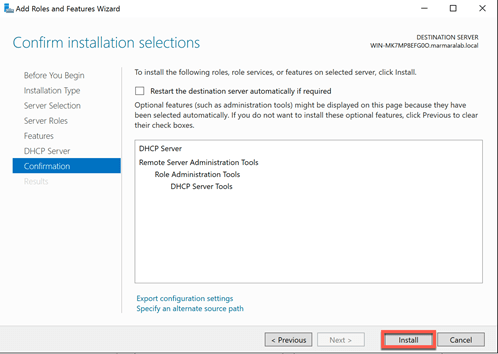

Install seçilerek DHCP server kurulumu başlatılır.

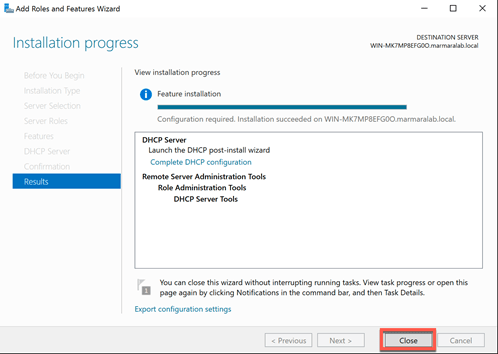

DHCP Server kurulumu tamamlanmıştır.

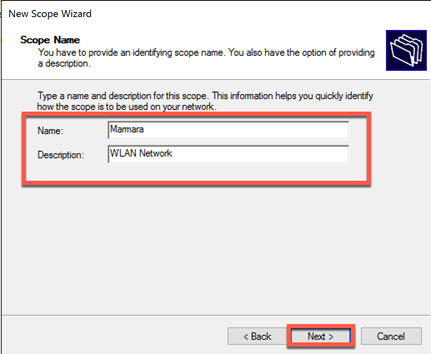

Microsoft Windows Server 2016 DHCP Server Yapılandırması

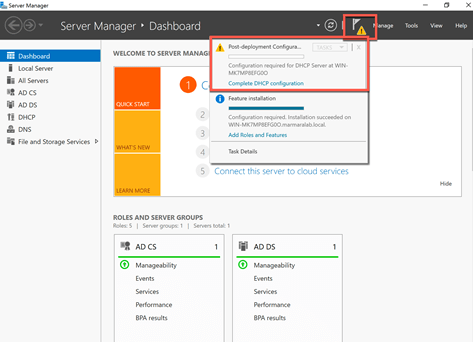

Server Manager bölümünden “Configure DHCP Server” seçilir.

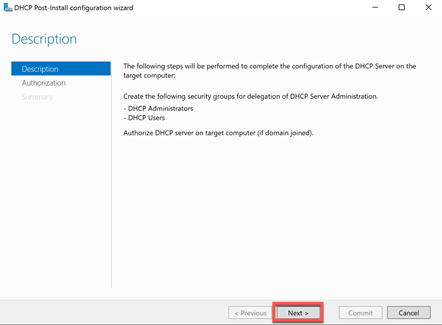

Next seçilerek yapılandırmaya devam edilir.

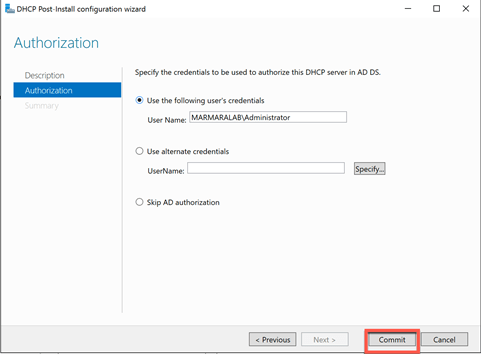

Authorization bölümünde DHCP Server Domain içinde IP dağıtması için yetkilendirilir. Commit denilerek yetkilendirme uygulanır.

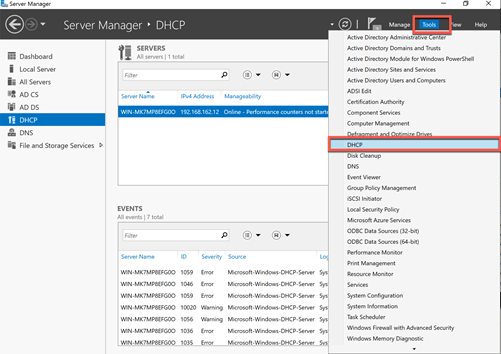

DHCP Server yetkilendirilmesinden sonra IP dağıtma yapılandırması için Scope oluşturulmalıdır. Bunun için Server Manager bölümünden DHCP seçilir.

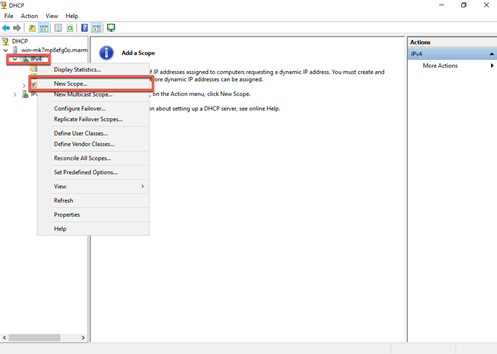

DHCP Server yönetim arayüzünden IPv4 seçilerek New Scope seçeneği seçilir.

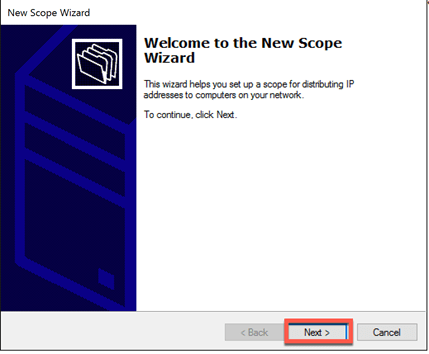

Next seçilerek yapılandırmaya devam edilir.

Açılan New Scope Wizard üzerinde Scope Name adımında Name alanına Scope için ismi veilir, Next seçilerek yapılandırmaya devam edilir.

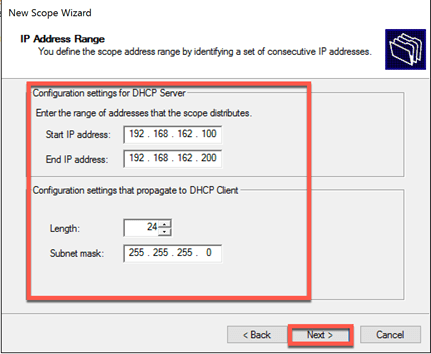

Ip Address Range bölümünde dağıtılacak IP adres aralığı ve subnet mask değerleri belirlenir. Next butonuna tıklayarak işleme devam edilir.

İstisna tanımlanacak IP adresleri varsa tanımlanır. Next seçilerek yapılandırmaya devam edilir.

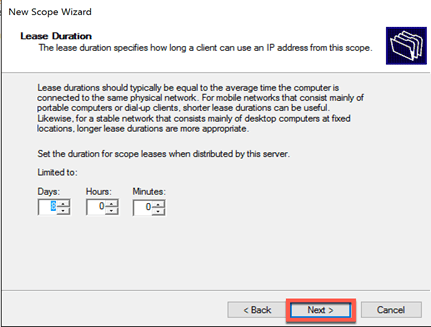

Lease Duration adımında, dağıtılan IP adreslerinin IP adreslerini alan Client’larda ne kadar süre kalacağını belirleyen Lease Time‘dır (kira süresi). Varsayılan olarak 8 gündür. Kablosuz ağlarda bu değer 8 saat olarak değiştirmelidir. Next seçilerek yapılandırmaya devam edilir.

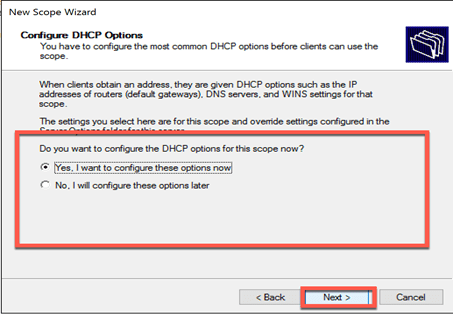

Configure Options adımı ise, oluşturuduğmuz Scope ile ilgili ayarların hemen yapılıp yapılmacağının sorulduğu adımdır. Yes, I want to configure these options now seçeneği seçilerek Next seçilerek yapılandırmaya devam edilir.

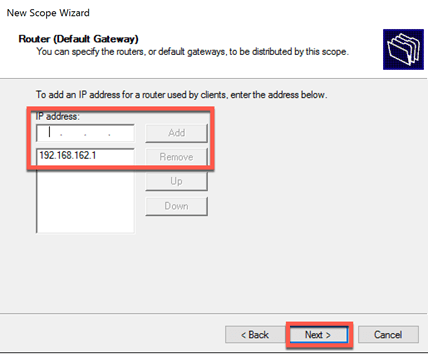

Router bölümünde Varsayılan ağ geçidi tanımlanır. Next seçilerek yapılandırmaya devam edilir.

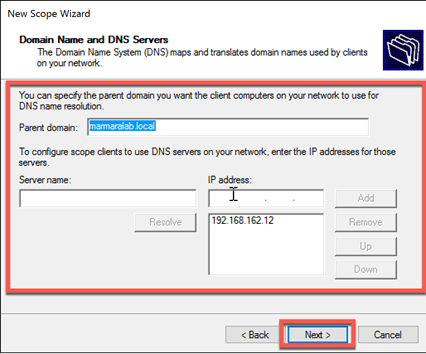

Domain Name bölümünde ağda bulunan DNS Server adresleri yazılır. Next seçilerek yapılandırmaya devam edilir.

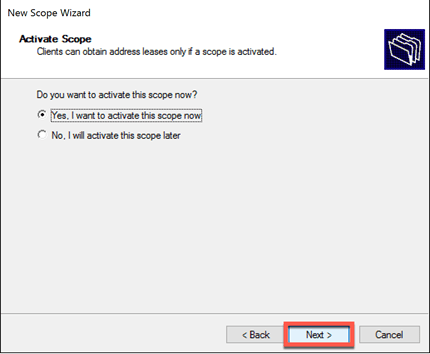

Active Scope bölümünde IP dağıtma yapılandırmalarının aktif edilmesi seçilir. Next seçilerek yapılandırmaya devam edilir.

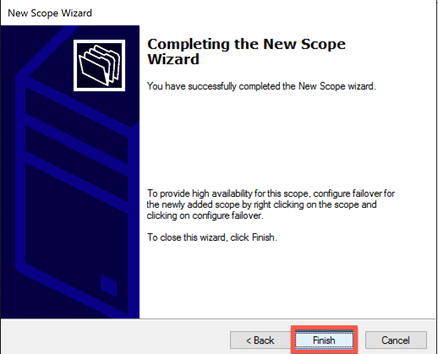

DHCP IP dağıtma konfigürasyonu tamamlanmıştır.

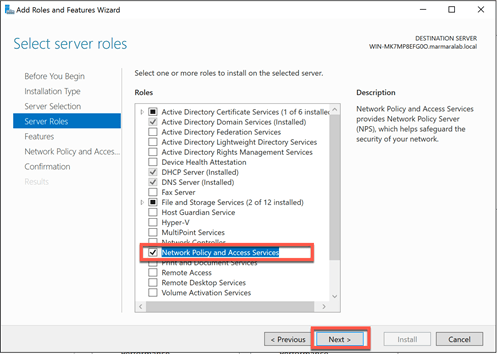

Microsoft Windows Server 2016 Network Policy Server (NPS) Kurulum Adımları

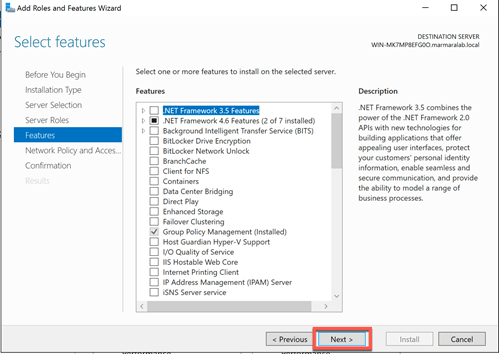

Server Manager > Manage > Add Roles And Features seçilir.

Next seçilerek kuruluma devam edilir

Next seçilerek kuruluma devam edilir

Next seçilerek kuruluma devam edilir

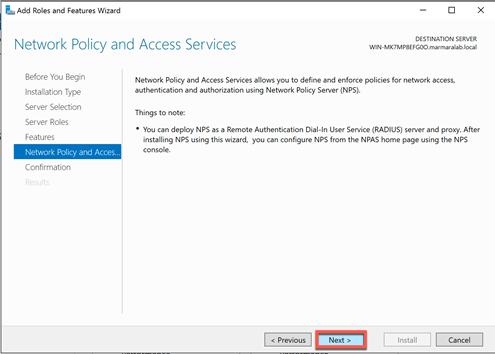

Server Role’lerinden Network Policy And Access Services seçilir. Next seçilerek kuruluma devam edilir

Next seçilerek kuruluma devam edilir.

Next seçilerek kuruluma devam edilir

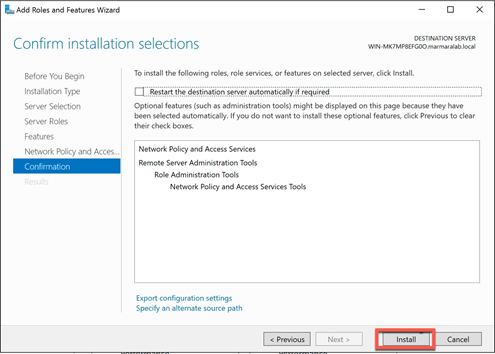

Install butonuna tıklayarak kurulum başlatılır.

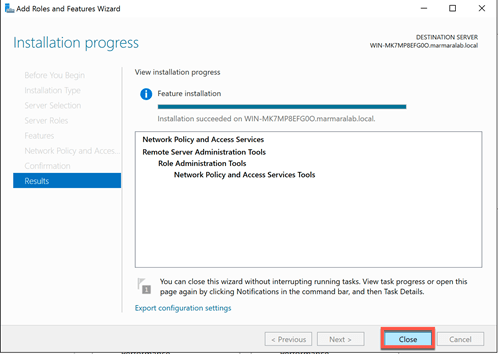

Close seçilerek kurulum tamamlanır.

NPS Server Sertifika Yapılandırması

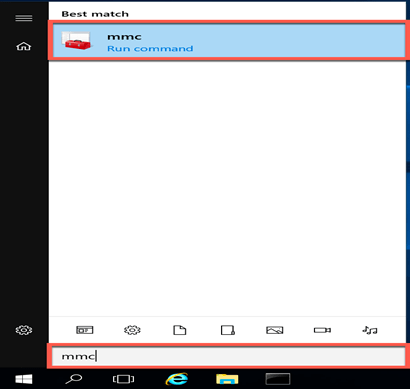

Start Menüsünde “Microsoft Management Console” çalıştırılır.

MMC konsolda File>Add/Remove Snap’inden certificates seçilir.

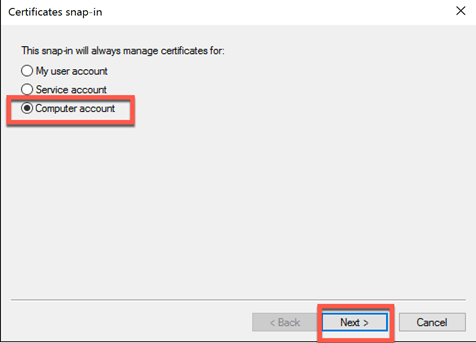

Certificates Snap’in’den Computer account seçilir. Next seçilerek yapılandırmaya devam edilir.

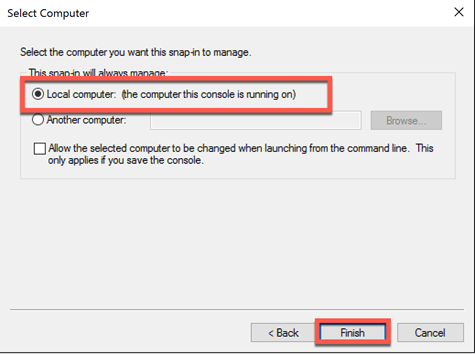

Select Computer ekranında Local Computer seçilir. Finish seçilerek seritika konsoluna giriş yapılır.

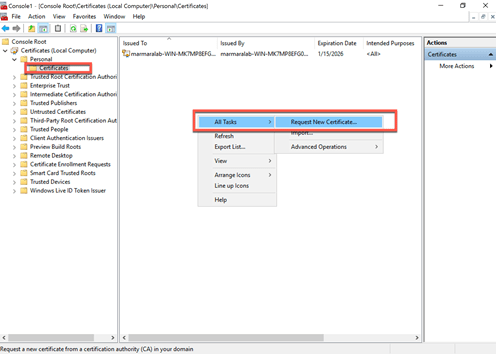

Personal > Certificates bölümünde All Task’dan Request New Certificate seçilerek yeni sertifika isteği oluşturulur.

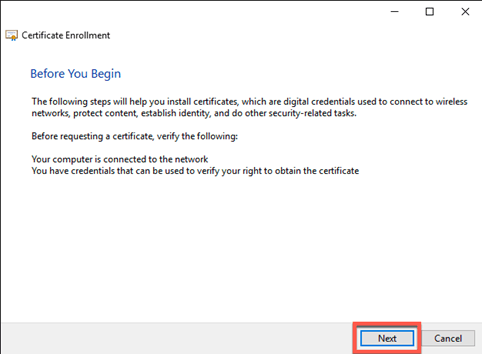

Next seçilerek yapılandırmaya devam edilir.

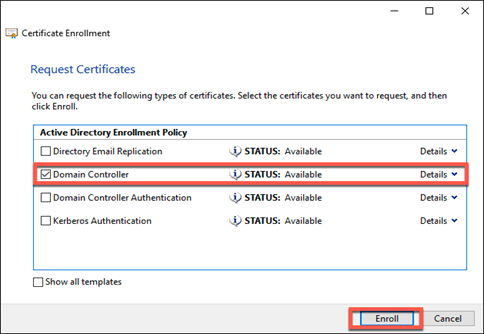

Certificate Enrollment bölümünde Domain Control seçilir. Enroll seçilerek sertifika oluşturma işlemi başlatılır.

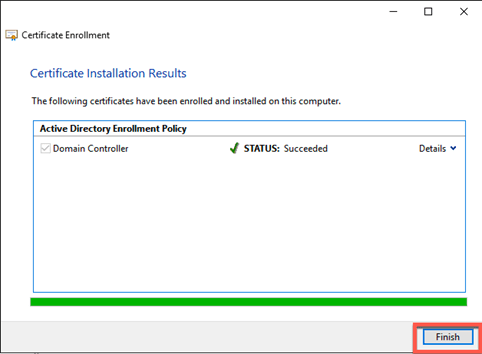

Sertifika oluşturma işlemi tamamlanmıştır.

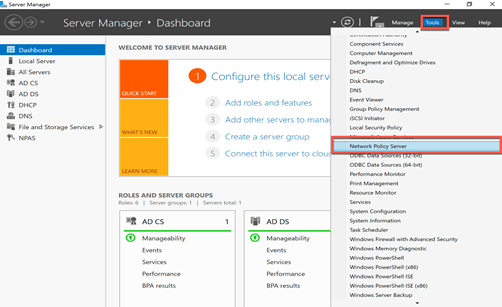

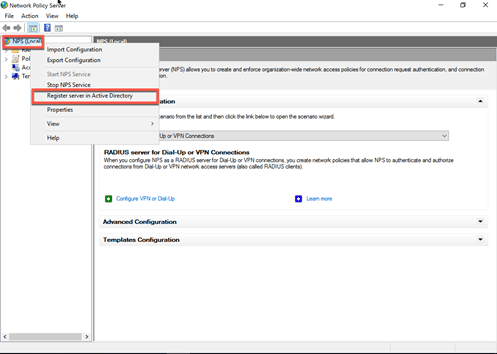

Network Policy Server (NPS) Sunucu Yapılandırması

Server Manager bölümünden Tools’dan Networık Policy Server seçilerek NPS konsol başlatılır.

Network Policy Server ilk olarak Active Directory sunucusuna kayıt edilir.

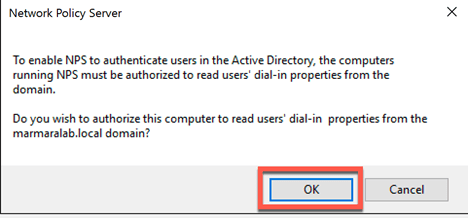

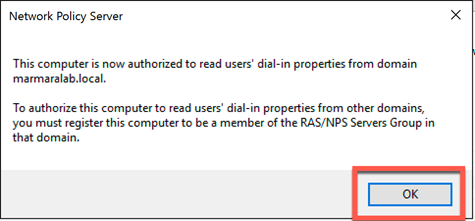

OK seçilerek işleme devam edilir.

OK seçilerek kayıt işlemi tamamlanır

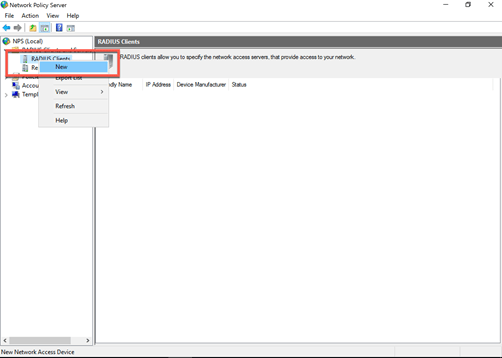

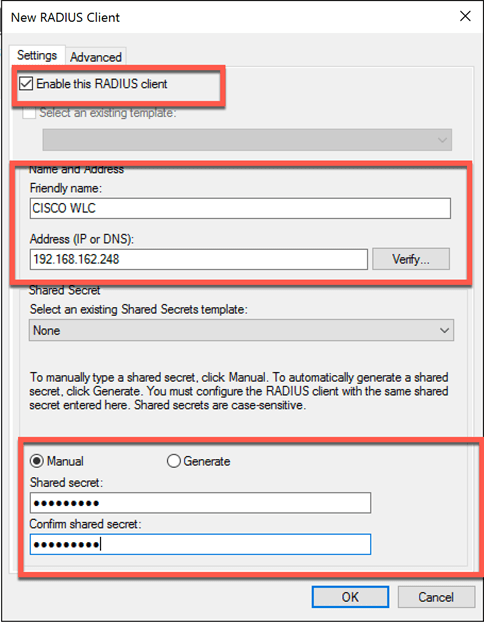

NPS Server üzerinde Access Point’lerin/WLC’lerin NPS Server iletişim kurabilmesi için Radius Client yapılandırması yapılmalıdır. Bunun için Radius Client bölümünden yeni Radius client oluşturulur.

New Radius Client bölümünde “Enable this Radius Client” seçilerek Radius client aktif edilir. Friendly Name ile Radius client’a bir isim verilir. Adress bölümünde ise Cisco Wireless Controller IP adresi yazılır. Shared secret ise WLC ile Radius Client arasındaki trafiğim şifrelenmesi ve doğrulanması için kullanılacaktır. OK butonuna tıklanarak Radius Client yapılandırması tamamlanır.

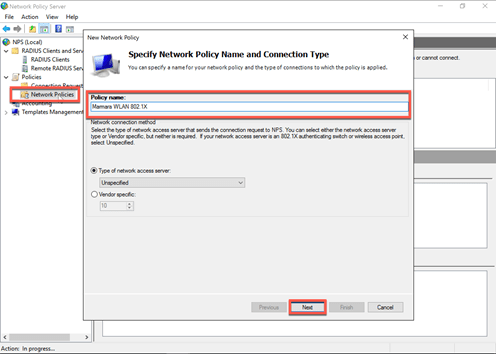

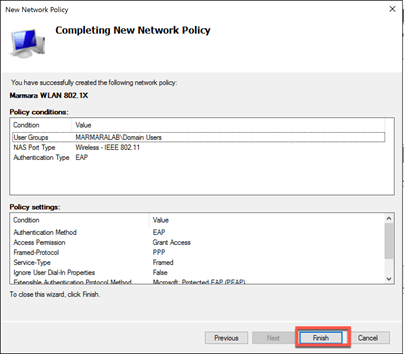

NPS Server üzerinde 802.1X yapılandırması için Network Politikası oluşturmalıdır bunun için Network Policies’de New tıklanarak yeni bir politika oluşturulur. Policy Name‘e politika adını yazıyoruz. Next seçilerek yapılandırmaya devam edilir.

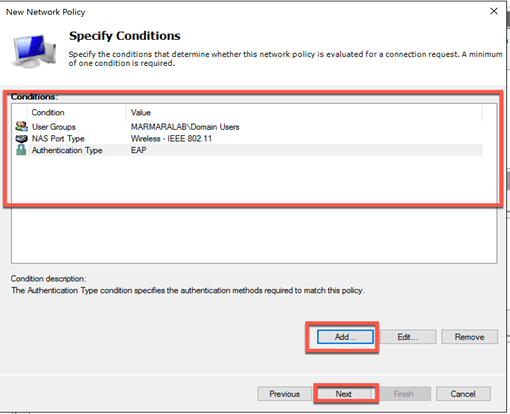

Specify Conditions bölümünde bu politikanın hangi koşullarda uygulanacağını seçiyoruz.

Windows Groups – Domain Users

NAS Port Type – Wireless – IEEE 802.11

Authentication Type – EAP

Next seçilerek yapılandırmaya devam edilir.

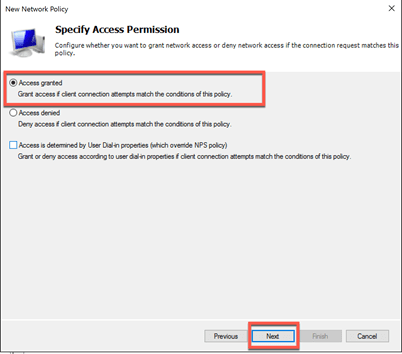

Specify Access Permission bölümünde koşulları sağlayan cihazlar için ağ üzerinde erişim vermek için “Access Granted” seçilir. Next seçilerek yapılandırmaya devam edilir.

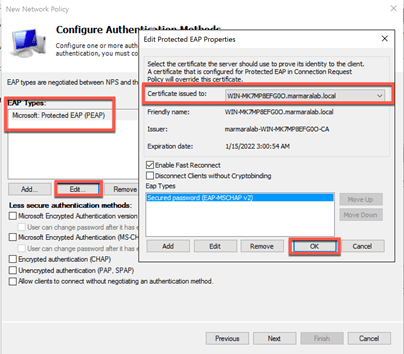

Authenticaiton Method’u PEAP olarak seçiyoruz. OK seçilerek yapılandırmaya devam edilir.

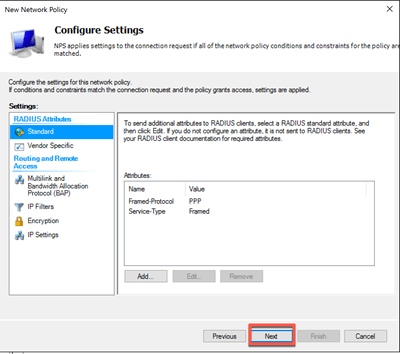

Next butonuna tıklayarak işleme devam edilir.

Next seçilerek yapılandırmaya devam edilir.

Finish seçilerek yapılandırma tamamlanır.

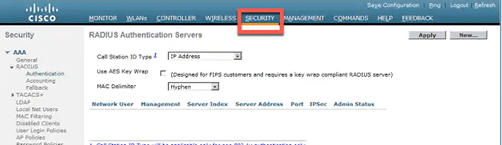

Cisco Wireless Controller 802.1X Yapılandırması

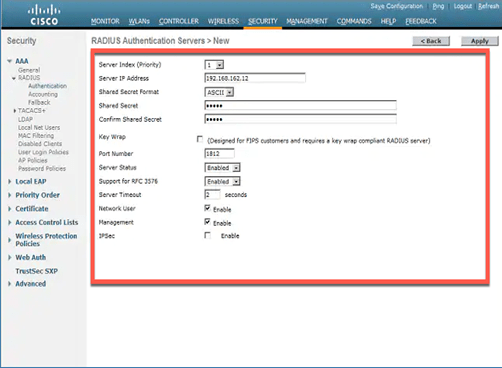

Cisco Wireless Controller (CWLC) web ara yüzüne giriş yapıldıktan sonra Security sekmesine gidilir. Radius menüsünden Authentication bölümünden New seçilerek yeni Radius server eklenmesi yapılır.

Radius Server Authentication Server bölümünde Server IP adresi ve Shared Secret ve Port numaraları yazılır. Radius Server konfigürasyonu tamamlanır.

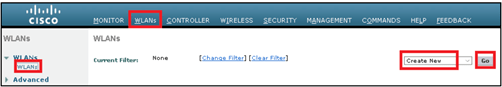

Radius Server yapılandırması tamalandıktan sonra yeni bir WLAN oluşturulur. WLANs sekmesine geçiş yapıldıktan sonra menülerde WLANs’a gidilir Create new denilerek yeni WLAN oluşturulur.

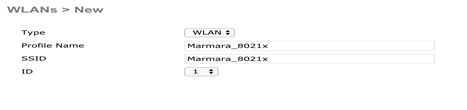

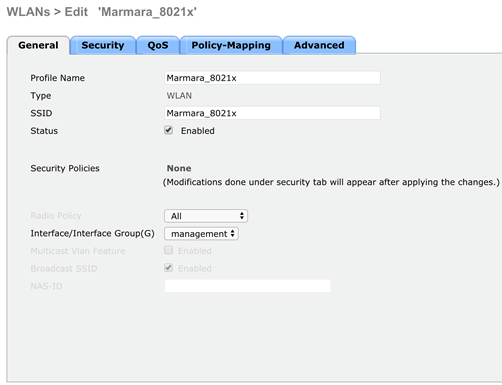

Profile Name bölümüne istediğimiz profil adını verebiliriz. SSID bölümüne ise kullanıcıların bağlanacağı SSID’yi yazmalıyız. WLAN ID’si 1 olarak yapılandırıyoruz. Apply diyerek yapılandırmayı uyguluyoruz.

Oluşturulan WLAN’ın yapılandırmasını değiştirmek için WLAN ID’den 1 seçilir.

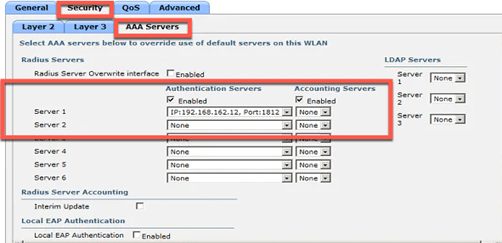

Gelen ekrandan Security sekmesinden AAA Servers’dan daha önce oluşturulan Radius Server seçilir.

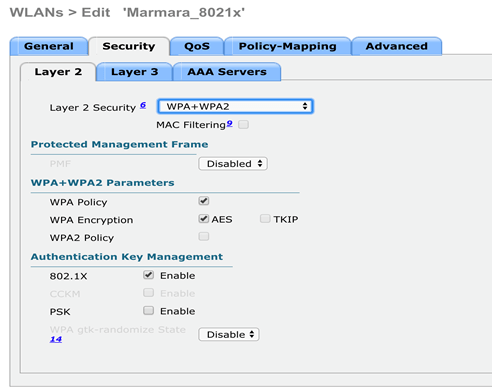

Radius Server yapılandırmasından sonra Security sekmesinde Layer 2’den WLAN ile ilgili Güvenlik yapılandırmalarını yapılır.

- Layer 2 Security: WPA+WPA2’yi seçilir.

- WPA+WPA2 Parameters: WPA Policy, WPA Encryptiond, AES

- Authentication Key Management: 802.1X seçilerek enable edilir.

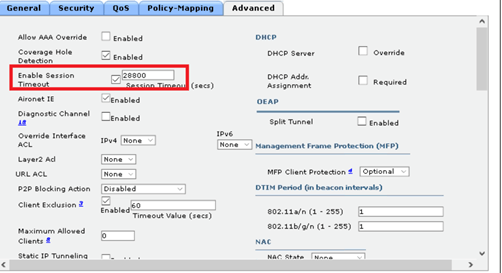

Advanced sekmesinden Enable session timeout 28800 yaparak Kullanıcı zaman aşım süresini Apply diyerek uygulanır.

Son olarak oluşturduğumuz WLAN’i aktif etmek için “Enabled” seçerek Apply diyerek yapılandırmaları tamamlanır.

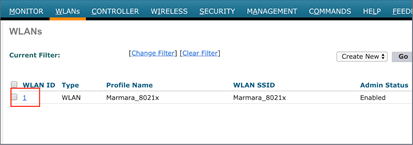

Oluşturulan WLAN aşağıdaki gibi görünecektir.

Teknolojinin gelişmesiyle birlikte kablosuz ağların kullanımı her geçen gün artmaktadır. Kullanım oranının artması ile birlikte kimlik doğrulama ve kablosuz ağ güvenliği ile ilgli birçok çalışma yapılmaktadır. 802.1X’de kablosuz ağlarda güvenliği arttırmaktadır.

Bu çalışmada Cisco Wireless Lan Controller ve Windows NPS sunucusuyla 802.1X uygulaması yapılmıştır. Güçlü oturum anahtarların oluşturulması, karşılıklı kimlik doğrulama ve yetkilendirme, sözlük, MITM, hızlı yeniden bağlanma saldırılarından dolayı, güvenli tünel ile veri bütünlüğü, gizliliği sağlama özelliklerinden dolayı oldukça güçlü kimlik doğrulama protokolü olan PEAP kullanılmıştır.

Sonuç olarak kablosuz ağlarda kimlik doğrulama için sağladığı güvenlik seviyesinden dolayı yaygın olarak PEAP kullanılmalıdır. WPA2 ve 802.1X tavsiye edilen güvenlik standardıdır.

Kaynakça

- Çağdaş Kurt – “Kablosuz Ağlarda EAP Tabanlı Bir Kimlik Doğrulama Protokolü “ Gazi Üniversitesi , Ankara , 12-13, Ocak 2013

- IEEE. (IEEE 802.1X), “Wireless LAN media access local and metropolitan area networks: port-based network access control” Tech. Rep, IEEE; (2001)

- Jisc community URL : https://community.jisc.ac.uk/library/advisory-services/ieee-8021x-implementation-janet-connected-organisations (Erişim Zamanı; Aralık, 20, 2020)

- Wikipedia URL: https://tr.wikipedia.org/wiki/IEEE_802.1X (Erişim Zamanı; Aralık, 20, 2020)

- TLDP URL: https://tldp.org/HOWTO/8021X-HOWTO/intro.html (Erişim Zamanı; Aralık, 20, 2020)

- Çağdaş Kurt – “Kablosuz Ağlarda EAP Tabanlı Bir Kimlik Doğrulama Protokolü “ Gazi Üniversitesi , Ankara , 21-23, Ocak 2013

- Cenker Çetin URL: https://cenkercetin.com/wireless-networklerde-eap-tabanli-guvenlik/ (Erişim Zamanı; Aralık, 20, 2020)

- Hüseyin Yüce , Gökhan AKIN, Hüsnü Demir , “Free Radius Ldap ile Kimlik Denetimi” 6-7 , Mayıs 2008

- Mehmet KÖSEM “Kablosuz Ağ Standartlarının Karşılaştırılması ve 802.1x Standardı ile Bir Üniversitede Kablosuz Ağ Güvenliği Tasarımı” İstanbul Aydın Üniversitesi, 18-19, İstanbul, Mart 2016

- Mehmet KÖSEM “Kablosuz Ağ Standartlarının Karşılaştırılması ve 802.1x Standardı ile Bir Üniversitede Kablosuz Ağ Güvenliği Tasarımı” İstanbul Aydın Üniversitesi, 30-31, İstanbul, Mart 2016