Security Onion, 2008 yılında Doug Burks tarafından güvenlik araçları entegre edilerek tehdit avcılığı, ağ güvenliği izleme ve log kayıt yönetimini sağlayan açık kaynak kodlu linux dağıtımı olarak ortaya çıkmıştır. Bugüne kadar 2 milyondan fazla kez indirilmiştir. Dünyanın dört bir yanındaki güvenlik ekipleri tarafından işletmelerini izlemek ve savunmak için kullanılmaktadır. Dağıtım kendi içinde TheHive, Playbook, Fleet, osquery, CyberChef, Elasticsearch, Logstash, Kibana, Suricata, Zeek, Wazuh ve birçok güvenlik aracını içermektedir.

Bu yazıda, Security Onion ve işlevlerinin kullanılmasına genel bir bakış sağlanacaktır. Bölüm I ve II’de Security Onion’un yetenekleri ve işlevleri ile ilgili bilgiler anlatılmıştır. III. bölümde Security Onion mimarisi ve bağımsız (standalone) kurulum anlatılmıştır. Bölüm IV’te, arayüzlerin kullanımı anlatılmıştır. Bölüm V’te Security Onion ile ağ üzerinden yapılan saldırıların tespiti ve analizi anlatılmıştır. VI son bölümde çalışmanın sonuçları ve referanslar verilmiştir.

Ağ Güvenliği İzleme (Network Security Monitoring), bir bilgisayar ağından geçen trafiğin izlenmesi, bu trafikle ilgili verilerin toplanması ve son olarak bu verilerin analiz edilerek, yetkisiz erişimler ve saldırıların tespit edilmesi ve belirli önlemlerin alınması ilkesiyle çalışan bir korumadır. Basitçe ağınızdaki güvenlikle ilgili olaylar için izlemektir. İster bir bilgisayar korsanını takip ediyor olun, ister saldırıları engellemeye çalışın Ağ güvenliği izleme ile ağınız için bağlam, görünürlük ve durumsal farkındalık sağlanır.

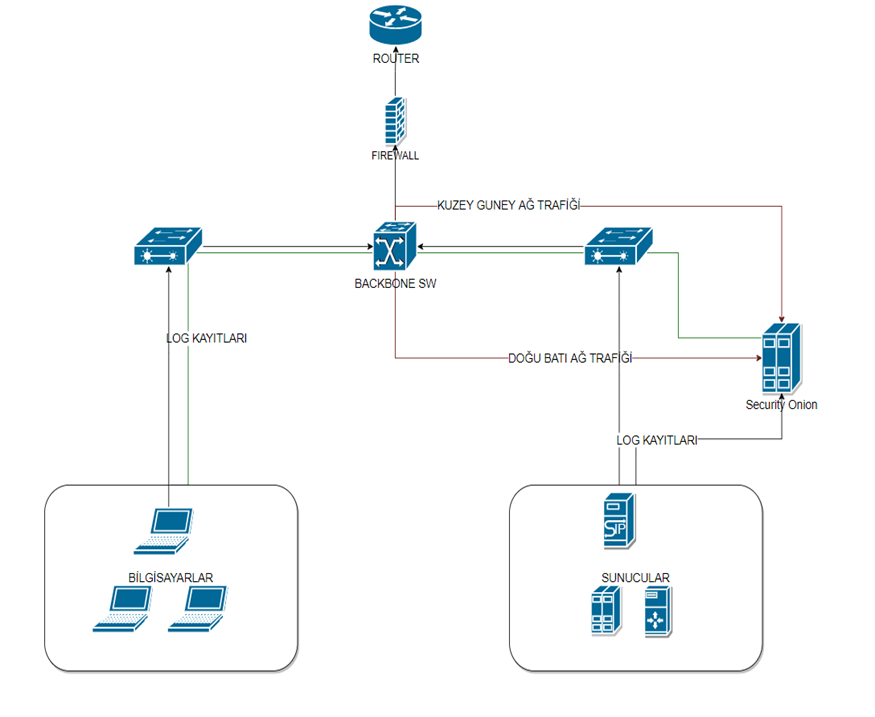

Şekil 2.1’de, güvenlik duvarı, iş istasyonları ve sunucuları olan geleneksel bir kurumsal ağda Security Onion mimarisi verilmiştir. Bir ağa giren, komuta ve kontrol sunucuları veya bir saldırganı tespit etmek için kuzey / güney trafiğini izlemek ve yanal hareketleri tespit etmek için doğu / batı trafiğini de izlemek gerekir. Ağ trafiği giderek daha fazla şifrelenirken, bu kör noktaları uç nokta görünürlüğü ile ek görünürlükle doldurmak önemlidir. Security Onion, sunucuları ve iş istasyonları günlüklerini okuyabilir, böylece tüm ağ ve sunucu günlükleri aynı anda incelenerek tehdit avcılığı yapılabilir.

Tam paket yakalama, Stenographer aracılığıyla gerçekleştirilir. Stenograf, Security Onion sensörlerinin izlediği tüm ağ trafiğini yakalar ve kaydeder. Tam paket yakalama, ağ için bir kamera gibidir, bütün olayları görüntüler. Yalnızca gelen giden paketleri değil, aynı zamanda tam olarak neler yaptıklarını ve neler çıkardıklarını da gösterir. Ağ ve uç nokta algılama, sırasıyla ağ trafiğini veya ana bilgisayar sistemlerini analiz eder ve algılanan olaylar ve faaliyetler için günlük ve uyarı verileri sağlar.

Security Onion hem paralel hem de ayrı olarak kullanılabilen birkaç farklı saldırı tespit sistemi seçeneği içerir. Kural tabanlı saldırı tespit sistemi için seçenekler Snort ve Suricata’dır. Analiz tabanlı saldırı tespit sistemi için Zeek kullanılabilir ve ana bilgisayar tabanlı saldırı tespit sistemi için Wazuh kullanılmaktadır.

Snort

Snort, Roesch tarafından geliştirilen ve şu anda Sourcefire tarafından sürdürülen açık kaynaklı bir saldırı tespit sistemidir. İlk olarak 1998’de kurulmuştur ve Roesch, gelişimi için 2001’de Sourcefire kurmuştur. 2013 yılında Sourcefire Cisco tarafından satın alınmıştır.

Snort, Genel Kamu Lisansı (GKL) altında lisanslanmış bir yazılımdır; bu durum, kullanımın ücretsiz olduğu ve kullanıcıların onu değiştirebileceği, kendi ürünlerine entegre edebileceği ve GKL koşulları altında dağıtabileceği anlamına gelir.

Snort, IP ağlarında gerçek zamanlı ağ trafiği analizi ve paket günlüğü sağlar. Protokol analizi yapabilir, içerik verilerini alıp birleştirebilir ve arabellek taşmaları ve bağlantı noktası taramaları gibi birkaç farklı saldırı türünü algılayabilir [1].

Suricata

Suricata, Security Onion’da bulunan başka bir kural tabanlı saldırı tespit sistemidir. Snort gibi, açık kaynak kodlu bir yazılımdır. Open Information Security Foundation tarafından geliştirilmiş ve 2010 yılında yayınlanmıştır. Daha yeni bir saldırı tespit sistemi motoru olarak, amacı yalnızca mevcut araçları değiştirmek değil, aynı zamanda yeni fikirler ve teknolojiler ortaya çıkarmak olmuştur. Suricata, ağ trafiği analizini daha verimli ve daha hızlı hale getiren çoklu iş parçacığına olanak tanır [2].

Security Onion, Saldırı tespit sistemi için Suricata’yı da kullanır. Bu projede Suricata üzerinden anlatım yapılmıştır. Suricata günlük olarak kural setleri güncellenmektedir. https://rules.emergingthreats.net/open adresinden güncel imzalar takip edilebilmektedir.

Zeek

Zeek, ağ etkinliğini izler ve gördüğü tüm bağlantıları, DNS isteklerini, algılanan ağ hizmetlerini ve uygulamaları, SSL sertifikalarını ve HTTP, FTP, IRC, SMTP, SSH, SSL ve Syslog etkinliklerini günlüğe kaydederek içeriğe gerçek bir derinlik ve görünürlük sağlar. Zeek gerçekleşen şüpheli aktiviteleri izleyip analiz etmeye imkân sağlar. Gerçek zamanlı veya offline analiz yapabilir [3].

İmza tabanlı kural girmeyi destekliyor olmasının yanında protokoller üzerinde güçlü analiz özellikleri sunar. Zeek ağ trafiğini log dosyalarına kaydeder ve bunu yaparken Layer-7 seviyesinde trafiği anlamlandırarak daha detaylı, parse edilmiş halde ve kolay anlaşılır bilgi sunar. Http, dns, ftp, smtp, ssh, ssl vb. protokollerin her biri için ayrı log dosyalarında trafiği kaydeder ve böylece tehdit tespitlerinde kolaylık ve kapsamlı bilgi sağlamış olur. Frameworkleri ve betik dili desteği sayesinde trafik analizleri kendi istediğiniz şekilde özelleştirilebilir ve tehdit tespitine yönelik olarak geniş kapsamlı betikler yazılabilir, alarm üretilebilir.

Wazuh

Uç nokta tespiti için Security Onion, Windows, Linux ve Mac OS X için ücretsiz, açık kaynaklı bir host tabanlı saldırı tespit sistemi olan Wazuh’u kullanır. Ağdaki uç noktalara Wazuh aracısı eklendiğin de uç noktadan ağ çıkış noktasına kadar görünürlük elde edilir [4].

Wazuh, günlük analizi, dosya bütünlüğü denetimi, politika izleme, rootkit algılama, gerçek zamanlı uyarı ve aktif yanıt gerçekleştirir. Bir analistin ihtiyacı uç nokta, sunucu ve iş bilgisayarları logları ille ağ tabanlı olayları ilişkilendirebilmek, başarılı bir saldırıyı tespit etmede fark yaratabilir.

Osquery

Security Onion, başka bir ücretsiz ve açık kaynak uç nokta aracısı olan osquery’dir. Osquery, uzaktaki veya yereldeki işletim sistemlerinizi SQL sorguları yazarak izlemenizi ve analitik olarak yönetebilmenizi sağlayan bir araçtır. Çoğunlukla sistemi en alt seviyede izleyebilmeyi, devops süreçlerini yönetebilmeyi ve güvenlik sorunlarını tespit etmek üzere kullanılmaktadır. Facebook tarafından geliştirilmeye başlanan bu proje, Linux Foundation Projects çatısı altındadır. Osquery birçok işletim sistemini ve dağıtımını (Linux, MacOS, BSD, Windows) desteklemektedir. Osquery her işletim sistemi için ayrı SQL tabloları, sorgu nesneleri desteklemektedir [5].

TheHive

TheHive, açık kaynak kodlu, siber olay müdahale ekiplerinin işlerini hızlıca halledebilmesi için tasarlanmış, ölçeklenebilir ve ücretsiz bir olay müdahale platformudur. Bir siber vakayı araştırırken takım çalışması kullanmak, olay müdahale işlerinin kalitesini büyük ölçüde artırmaktadır.

TheHive’in tasarımcıları, takımların birlikte çalışmasına ve zamanında soruşturma yapabilmesi için iş birliği yapmalarına odaklanan ayrıntılı bir analiz ve SOC düzenleme platformudur. Her bir soruşturma süreci, bir veya daha fazla göreve bölünebilen bir olaylara (case) karşılık gelir. Bu görevler güvenlik operasyon analistlere atanır ve daha sonra bunları eş zamanlı olarak araştırmaları istenir.

TheHive ayrıca, analistlerin vakalar oluşturmasına ve e-posta veya SIEM gibi farklı kaynaklardan uyarılar göndermesine olanak tanıyan bir Python API istemcisine sahiptir [6].

Kibana

Kibana, Elasticsearch ekibi tarafından geliştirilmiştir. Security Onion tarafından oluşturulan tüm farklı veri türlerinin “tek bir ekran” aracılığıyla hızlı bir şekilde analiz edilmesine ve arasında geçiş yapılmasına olanak tanımaktadır. Bu, yalnızca ağ tabanlı saldırı tespit sistemi / bilgisayar tabanlı saldırı tespit sistemlerin uyarılarını değil, aynı zamanda syslog veya diğer aracı taşıma yoluyla toplanan Zeek günlüklerini ve sistem günlüklerini de içerir [7].

Logstash

Logstash, açık kaynak koldu veri toplama motorudur. Farklı kaynaklardan gelen bilgileri dinamik olarak birleştirebilir ve toplanan bilgileri kullanıcı tarafından seçilen hedeflere normalleştirebilir. Logstash, bilgi okumak ve göndermek için çeşitli eklentiler içerir. Belirli bir kaynak için verileri okumak, yazmak veya düzenlemek için uygun bir eklenti mevcut değilse, kullanıcı da buna yazabilir [8].

Logstash yalnızca kaynaktan hedefe veri göndermekle kalmaz, aynı zamanda toplanan ham verileri düzenler, filtreler ve bunları biçimlendirilmiş organize hale getirir. Güncellenen bilgiler daha sonra örneğin Elasticsearch’e gönderilir.

Elasticsearch

Elasticsearch, Apache Lucene tabanlı açık kaynak kodlu bir arama motorudur. Tüm veri türleri için gerçek zamanlı arama ve analiz sağlar. Logstash tarafından toplanan veriler, indeksleme için Elasticseach’e gönderilir. Ancak, Elasticsearch yalnızca verileri indekslemek için kullanılmaz, aynı zamanda yüksek oranda ölçeklenebilir ve dağıtılmış bir sistem olan tam metin arama motorudur. İşleyebilir, örneğin metin, sayısal veriler veya konum bilgileri. Bilgi almaya ek olarak, eğilimleri ve kalıpları tespit etmek için bilgi toplanabilir [9].

Elastic Stack

Elastic Stack, Elastic tarafından sağlanan açık kaynaklı bir günlük yönetim ortamıdır. Elastic Stack, dünyanın en popüler günlük yönetim platformudur. Günlük toplama, indeksleme, alma ve görselleştirme için araçlar içerir. Elastic Stack, Shay Banon tarafından geliştirilen veritabanı aracı Elasticsearch’ten kaynaklanmıştır. Kibana daha sonra görselleştirme için ve Logstash günlük verilerinin toplanması için eklenmiştir. Bu uygulamaların baş harfleri, platformun orijinal adı olan ELK Stack’i oluşturmuştur. Beats uygulaması eklendiğinde, adı mevcut Elastik Yığın olarak değiştirilmiştir [10].

CyberChef

CyberChef, İngiliz istihbarat kurumu GCHQ tarafından sadece bir web tarayıcısı kullanarak herhangi bir “data” üzerinde uygulanabilecek her türlü siber operasyonu ve işlemi yapabilmek için geliştirilmiş oldukça inovatif ve sezgisel bir veri analizi aracı uygulamasıdır. CyberChef, kodların analiz edilmesine olanak tanır.

CyberChef, farklı veri türlerinin diğerlerine dönüştürülmesine olanak tanır. Hem XOR ve Base64 gibi daha basit şifreleme yöntemlerini hem de AES, DES ve Blowfish gibi daha gelişmiş, daha güçlü şifreleme algoritmalarını desteklemektedir. CyberChef, Base64 ile kodlanmış dizelerin kodunu çözme, tarih ve saatleri başka bir saat dilimine dönüştürme, IPv6 adreslerini ayrıştırma, hexdump’ları metne dönüştürme ve şifre çözme gibi birçok durumda kullanılmaktadır [11].

SECURITY ONION MİMARİSİ

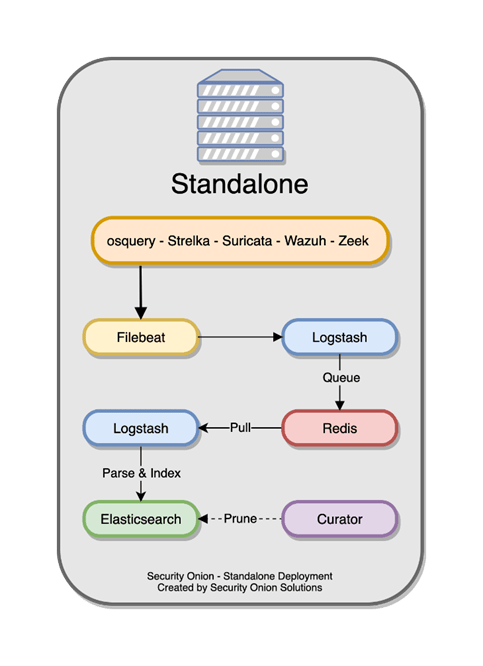

Security Onion kuruluma başlamadan önce belirlenmesi gereken konu, nasıl bir yapı kurulacağıdır. Security Onion bağımsız ve dağıtık mimariyi düğüm (node) kümeleme (cluster) yapısını desteklemektedir. İlk kurulumda master node (ana yönlendirici) olarak kurulan security Onion dağıtımı daha sonra forward node (yönlendirici düğüm) olarak isimlendirilen kurulumları yapılabilmektedir. Şekil 3.1’de Security Onion bağımsız mantıksal mimarisi görülmektedir.

Bağımsız mimaride bütün bileşenler tek bir sunucu üzerine kurulur. Bu mimari test için veya çok küçük yapılar için uygundur. Ancak, Filebeat günlükleri doğrudan Elasticsearch’e göndermek yerine, onları sıraya alınmak üzere Redis’e gönderen Logstash’a gönderir. İkinci bir Logstash işlem hattı, günlükleri Redis’ten çeker ve bunları ayrıştırılıp dizine eklendiği Elasticsearch’e gönderir.

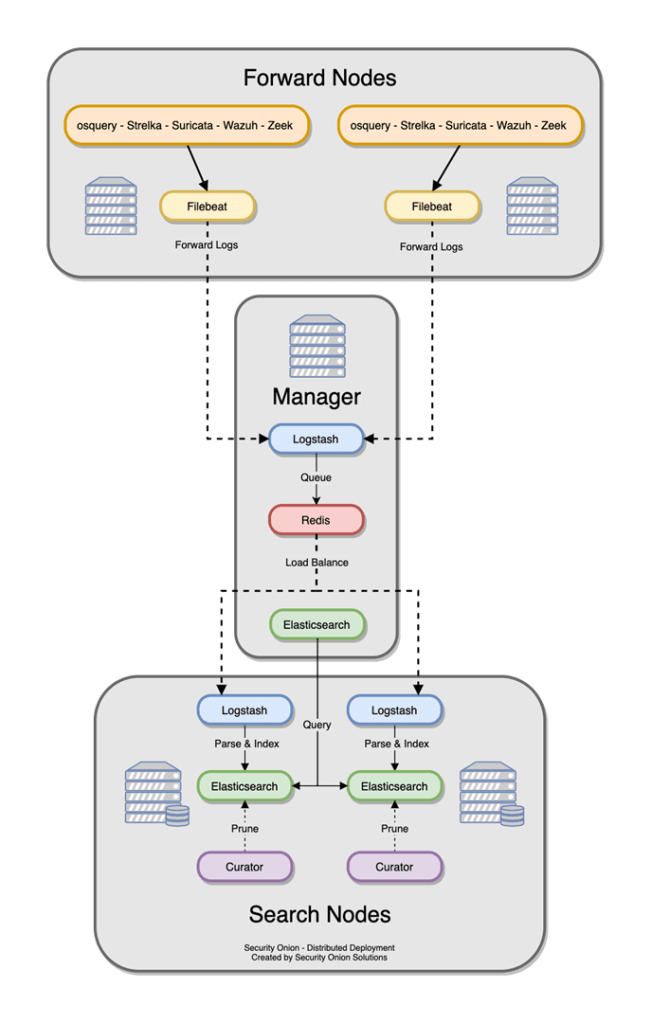

Şekil 3.2’de görüldüğü gibi dağıtık mimaride depolama, analiz, log toplamadan görevli olan yönlendirici düğümler birbirinden ayrılmıştır. Standart bir dağıtılmış dağıtım, bir yönetici düğümü, ağ sensör bileşenlerini çalıştıran bir veya daha fazla yönlendirme düğümü ve elasticsearch bileşenleri çalıştıran bir veya daha fazla arama düğümünü içerir.

Bu mimari ilk kurulum aşamasında daha maliyetli olabilir ancak daha fazla ağ trafiği ve günlük işleyebilmek ve daha fazla düğüm ekleyebileceğiniz için daha fazla ölçeklenebilirlik performans sağlar [12].

Kaynaklar:

- Snort FAQ/Wiki, https://snort.org/faq (Erişim Zamanı; Mayıs, 20, 2021)

- What is Suricata, https://suricata.readthedocs.io/en/suricata-5.0.0/what-is-suricata.html (Erişim Zamanı; Mayıs, 20, 2021)

- Frequently Asked Questions, https://zeek.org/faq/ (Erişim Zamanı; Mayıs, 20, 2021)

- Wazuh Documents, https://documentation.wazuh.com/3.10/index.html (Erişim Zamanı; Mayıs, 20, 2021)

- Osquery Documents, https://osquery.readthedocs.io/en/stable (Erişim Zamanı; Mayıs, 20, 2021)

- SOC Nedir? SOME ve SOC Ekipleri için Kullanıma Hazır Açık Kaynak Çözümler, https://www.bgasecurity.com/2018/01/some-soc-ekipleri-icin-kullanima-hazir-acik-kaynak-cozumler-misp-ve-the-hive/ (Erişim Zamanı; Mayıs, 20, 2021)

- Kibana your window into Elastic https://www.elastic.co/guide/en/kibana/current/introduction.html (Erişim Zamanı; Mayıs, 20, 2021)

- Getting Started with Logstash – https://www.elastic.co/guide/en/logstash/current/first-event.html (Erişim Zamanı; Mayıs, 20, 2021)

- What is Elasticsearch? https://www.elastic.co/guide/en/elasticsearch/reference/current/elasticsearch-intro.html (Erişim Zamanı; Mayıs, 19, 2021)

- Overview, https://www.elastic.co/guide/en/elastic-stack/current/overview.html (Erişim Zamanı; Mayıs, 20, 2021)

- GCHQ’dan Açık Kaynak Veri Analizi Aracı, http://www.sibergah.com/genel/gchqdan-acik-kaynak-veri-analizi-araci/ (Erişim Zamanı; Mayıs, 20, 2021)

- Security Onion Architecture, https://docs.securityonion.net/en/2.3/architecture.html http://www.sibergah.com/genel/gchqdan-acik-kaynak-veri-analizi-araci/ (Erişim Zamanı; Mayıs, 19, 2021)

- Security Onion Hardware, https://docs.securityonion.net/en/2.3/hardware.html (Erişim Zamanı; Mayıs, 19, 2021)

- CyberChef, https://docs.securityonion.net/en/2.3/cyberchef.html (Erişim Zamanı; Haziran, 10, 2021)

- TheHive, https://docs.securityonion.net/en/2.3/hive.html (Erişim Zamanı; Haziran, 10, 2021)